【态势情报】AISURU僵尸网络及其11.5 Tbps DDoS攻击的技术分析与影响评估

事件摘要

2025年9月,AISURU僵尸网络发起了一次创纪录的11.5 Tbps分布式拒绝服务(DDoS)攻击,影响了全球范围内的在线服务。该僵尸网络由约30万个被攻陷的路由器组成,主要通过利用Totolink路由器固件更新服务器的漏洞进行传播。攻击者通过修改固件URL指向恶意脚本,使得每个自动更新的设备被感染,迅速扩展了僵尸网络的规模。AISURU的攻击方法结合了多种已知漏洞和零日漏洞,利用Telnet凭证滥用,确保恶意软件在设备重启后依然活跃。攻击通过四个GRE隧道的指挥控制中继进行协调,采用定制的通信协议和多种攻击方式,目标涵盖多个国家和地区。该事件突显了网络安全领域面临的严峻挑战,尤其是针对家庭用户和小型企业的攻击日益增多,要求采取更为主动的防御措施。AISURU的恶意软件不断更新,采用复杂的加密和规避技术,使其更难以分析和清除,标志着其从单一攻击模式向多元化网络犯罪基础设施的转变。

事件概况

事件时间:2025

目标国家/地区:美国、中国、英国、德国

事件类型:拒绝服务事件 数据窃取事件

目标行业:--

事件影响:勒索 系统瘫痪 业务中断

目标机构:--

情报来源:gbhackers.com cyberpress.org teamwin.in securityonline.info

黑客组织:--

关键结论

事件背景

AISURU僵尸网络自2024年首次被披露以来,迅速演变为全球范围内的主要网络安全威胁。该网络由约30万个被攻陷的路由器组成,主要通过利用消费者和小型企业路由器固件中的漏洞进行扩展。2025年9月,AISURU发起了一次创纪录的11.5 Tbps分布式拒绝服务(DDoS)攻击,影响了多个国家的数百个组织,突显了网络基础设施面临的严重威胁。该事件的发生标志着DDoS攻击的规模和复杂性显著升级,尤其是在IoT设备的广泛利用背景下。

攻击概要

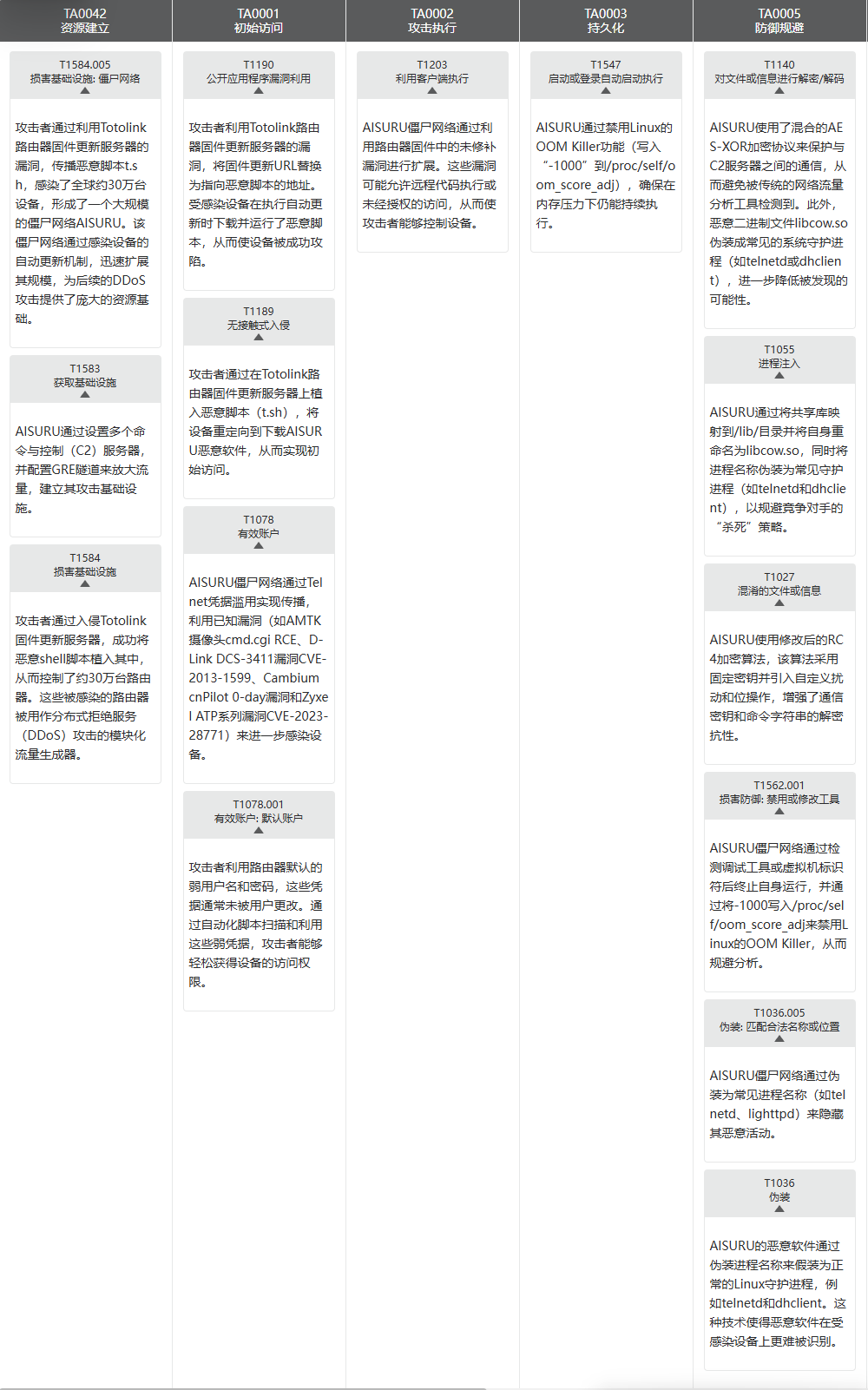

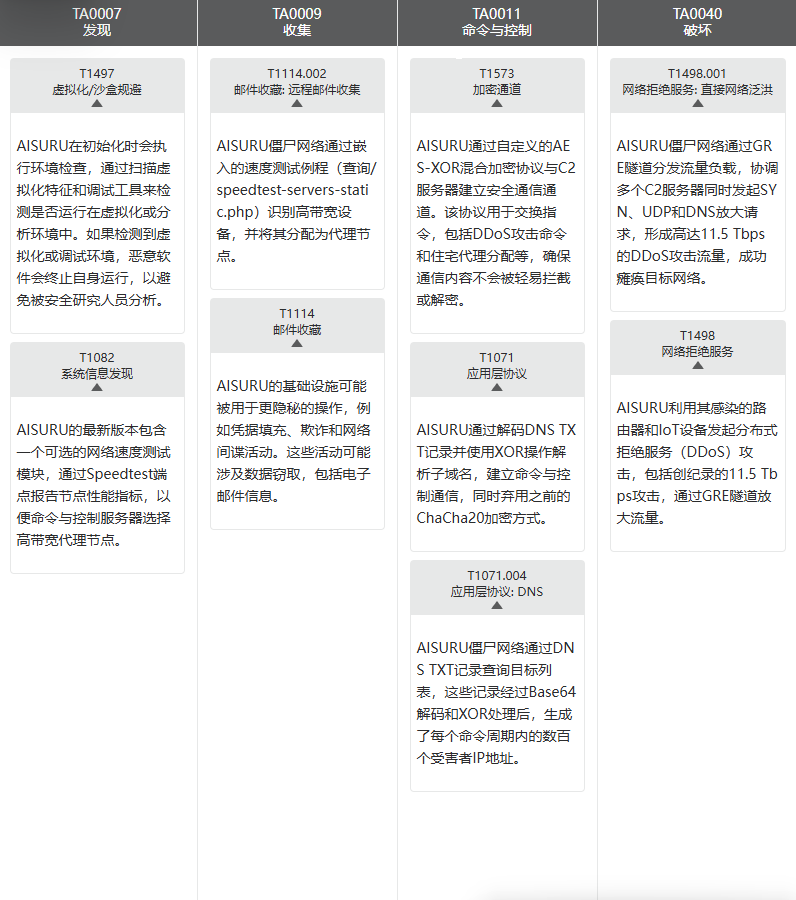

AISURU的攻击手法主要依赖于对路由器固件漏洞的利用,包括已知的N-day漏洞和零日漏洞。攻击者通过劫持Totolink路由器的固件更新服务器,分发恶意脚本,迅速扩展僵尸网络。攻击过程中,AISURU使用了多种技术手段,包括GRE隧道、修改过的RC4算法进行通信加密、反虚拟机和反调试检查等,以增强其隐蔽性和持久性。攻击流量在270 Mpps的SYN洪水中达到峰值,展现出强大的攻击能力和复杂的攻击链。

事件影响

AISURU的攻击造成了前所未有的流量峰值,导致全球范围内多个组织的服务中断和降级,直接影响了系统安全性和数据完整性。受影响的用户群体包括多个国家的企业和机构,攻击的广泛性和复杂性使得防范和应对变得极为困难。此外,AISURU的演变标志着网络犯罪模式的多元化,攻击者不仅通过DDoS攻击获利,还扩展至住宅代理服务等其他非法活动,增加了网络安全的整体风险。

应对措施

针对AISURU的攻击,网络安全专家和服务提供商应采取多层次的防护措施,包括定期更新路由器固件、修补已知漏洞、监控异常流量和DNS记录、实施流量过滤和速率限制策略。此外,建议用户使用强密码和启用防火墙,减少设备被攻陷的风险。组织还应加强对网络基础设施的安全审计,提升整体防御能力,并积极参与威胁情报共享,以便及时发现和应对潜在的攻击活动。

攻击技战术

病毒木马(2)

攻击手法(24)

威胁防范

处置建议(6)

威胁指标IOC:

ip:4domain:1