【态势情报】恶意npm包fezbox利用QR码隐写术进行凭证窃取的供应链攻击分析

事件摘要

2025年9月,Socket Threat Research Team发现了一个名为"fezbox"的恶意npm包,该包伪装成JavaScript/TypeScript的实用库,实际包含复杂的恶意软件,旨在通过二维码隐写术窃取用户浏览器中的敏感凭证。该恶意软件利用多层混淆技术,包括字符串反转和隐写二维码,成功绕过传统的安全检测。攻击者通过将恶意代码嵌入JPEG图像中的二维码,自动从图像中提取并执行有效载荷,最终通过HTTPS POST请求将窃取的用户名和密码发送到远程服务器。尽管现代Web应用程序通常不在cookie中存储明文密码,但这一事件揭示了攻击者在软件供应链攻击中的创新手法,可能对依赖npm生态系统的开发者和企业造成严重威胁。该包在被删除前已被下载327次,显示出开源生态系统的脆弱性,强调了对开源包的安全审查和检测机制的必要性。开发者被敦促立即审计依赖项并采取最佳实践,以防范日益复杂的供应链攻击。

事件概况

事件时间:2025-09

目标国家/地区:中国

事件类型:供应链攻击事件 数据窃取事件

目标行业:--

事件影响:数据泄露

目标机构:npmjs.com

情报来源:securityonline.info www.bleepingcomputer.com www.matricedigitale.it cybernoz.com redteamnews.com thedefendopsdiaries.com cyberpress.org cybersecuritynews.com www.scworld.com www.darkreading.com

黑客组织:--

关键结论

事件背景

2025年9月,Socket Threat Research Team发现了一种名为'fezbox'的恶意npm包,该包伪装成一个合法的JavaScript/TypeScript实用库,实际上隐藏了复杂的恶意软件,旨在通过二维码隐写术窃取用户的浏览器cookie中的用户名和密码。该包在npm上发布后,受到至少327次下载,随后被注册管理员下架。此事件揭示了开源供应链安全的深刻问题,标志着攻击者在软件开发中采用了更为高级的攻击手段,可能对依赖npm生态系统的项目和企业造成严重后果。

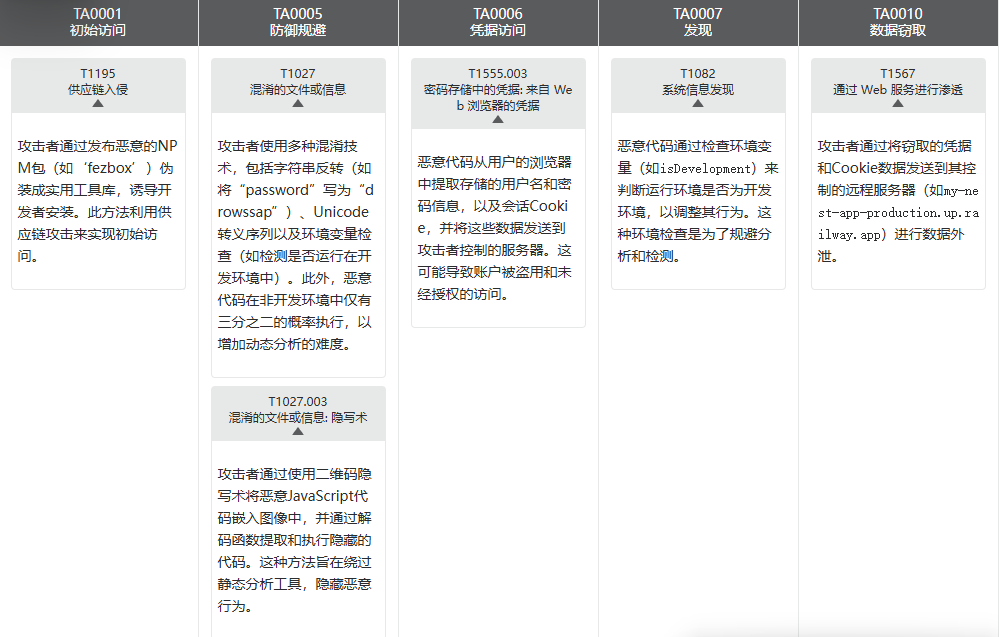

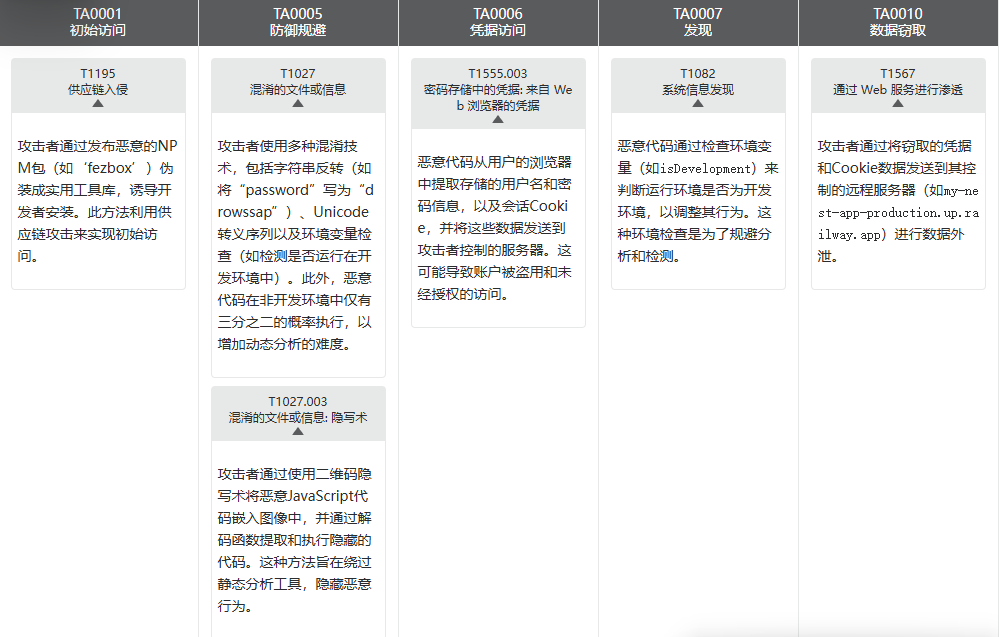

攻击概要

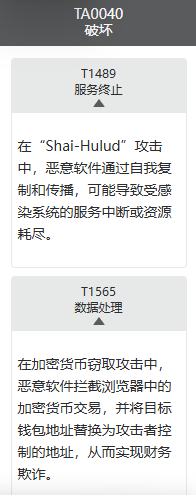

fezbox恶意软件利用多层混淆技术进行攻击,首先通过反转字符串隐藏真实的URL,并从Cloudinary下载包含二维码的JPEG图像。该二维码中嵌入了经过隐写术编码的恶意JavaScript有效载荷。恶意代码在导入后会等待120秒以规避检测,随后提取cookie信息并通过HTTPS POST请求将用户名和密码发送到攻击者的服务器。攻击者的技术手段包括使用反向存储的URL、字符串反转、二维码隐写术等,增加了静态和动态分析的难度。

事件影响

该事件的影响在于,尽管现代应用程序通常不再以明文形式存储密码,但攻击者的创新手法可能导致大量用户凭证的泄露,影响用户的安全和隐私。开发者和企业面临显著风险,单个恶意模块可能导致广泛的安全漏洞,尤其是在区块链、金融科技或人工智能等领域,cookie和令牌的价值至关重要。此外,此事件还引发了对开源生态系统信任的讨论,强调了加强发布包控制的必要性。

应对措施

针对该安全事件,Socket已向npm安全团队申请移除fezbox包并暂停相关账户。开发者被建议立即从项目中移除fezbox,审计依赖项,并更换可能已暴露的凭证。安全团队应加强对npm生态系统中包的监控,提升对隐写技术和复杂攻击手法的检测能力。此外,建议在CI/CD管道中集成自动化依赖扫描工具,使用静态分析工具检测潜在的恶意代码,并提高用户对不明QR码的警惕,以防止潜在的网络钓鱼攻击。

攻击技战术

病毒木马(1)

攻击手法(8)

威胁防范

处置建议(1)