【漏洞通告】7-Zip曝目录穿越漏洞,微步OneSEC默认检测

漏洞概况

7-Zip 是一款较为常用的压缩工具。

微步情报局监测到7-Zip修复了两处目录穿越漏洞:

https://www.zerodayinitiative.com/advisories/ZDI-25-949

https://www.zerodayinitiative.com/advisories/ZDI-25-950

微步情报局已成功复现该两处漏洞。 在Windows平台下高权限用户(用户需具有创建符号链接的权限,例如管理员权限)使用7-Zip解压包含恶意符号链接的ZIP文件时,会造成恶意文件实现目录穿越解压到系统关键目录中,攻击者可借助此漏洞实现代码执行或持久化驻留。

该漏洞需要受害者配合,但影响范围较大,建议受影响用户尽快修复。

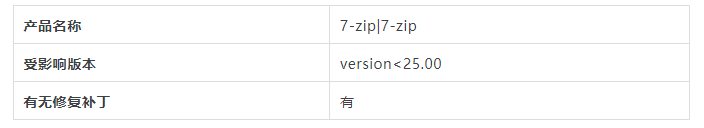

漏洞处置优先级(VPT)

漏洞影响范围

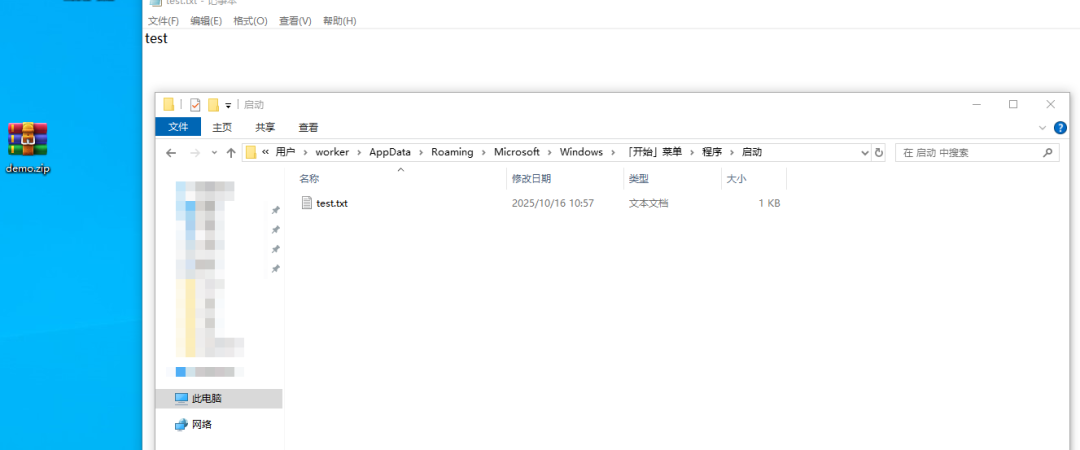

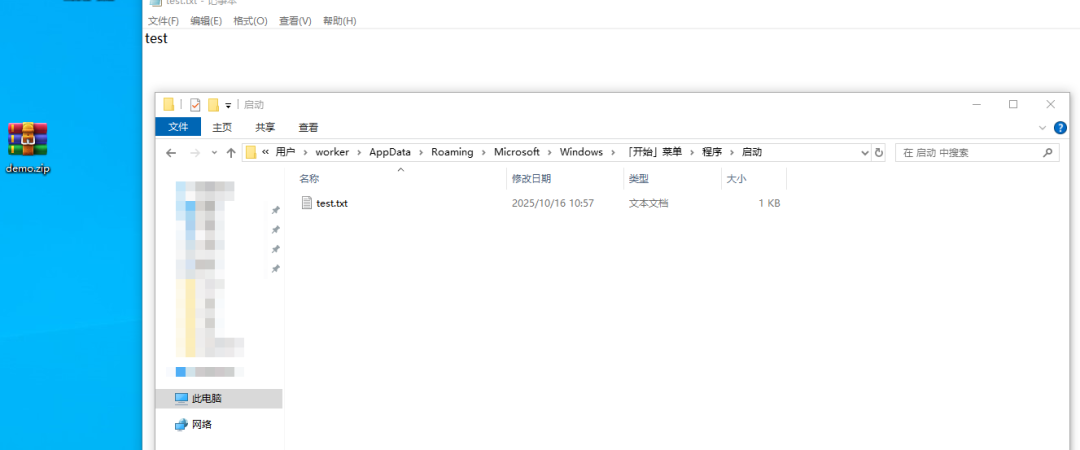

漏洞复现

7-Zip目录穿越漏洞复现如下(根据https://github.com/pacbypass/CVE-2025-11001),解压恶意压缩包后文件目录穿越到自启动目录。

修复方案

官方修复方案:

官方已发布补丁修复该漏洞,请尽快前往下载更新25.00及以上版本:

https://github.com/ip7z/7zip/releases/tag/25.01

临时缓解措施:

请勿打开不受信任的压缩文件。

加强邮件网关检测,对包含可执行文件的ZIP文件进行排查。

微步产品侧支持情况

微步漏洞情报于2025年10月8日收录该漏洞。

微步下一代威胁情报平台NGTIP及X情报社区已于漏洞收录时向漏洞订阅用户推送 该漏洞情报,并将持续推送后续更新;对于已经录入资产的用户,支持实时自动化排查受影响资产。

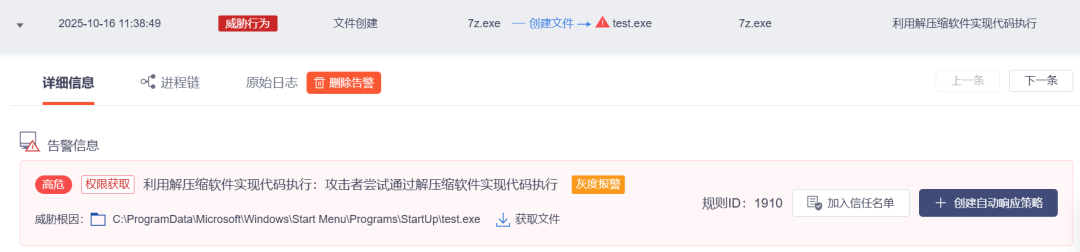

微步终端安全管理平台OneSEC已支持相关检测,规则名称为:利用解压缩软件实现代码执行。

本文是转载文章,版权归原作者所有。建议访问原文,转载本文请联系原作者。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果