【态势情报】Storm-1175利用漏洞进行Medusa勒索软件攻击分析

事件摘要

2025年9月,网络犯罪组织Storm-1175利用Fortra的GoAnywhere MFT软件中的关键反序列化漏洞(CVE-2025-10035)发起了一系列针对多个组织的Medusa勒索软件攻击。该漏洞的CVSS评分为10.0,允许攻击者在未授权的情况下进行远程代码执行,且无需用户交互。攻击者通过伪造许可证响应签名绕过验证,获得初始访问权限后,使用合法的远程监控和管理工具(如SimpleHelp和MeshAgent)维持持久性,并进行网络侦察、横向移动和数据外泄,最终部署Medusa勒索软件加密受害者文件。尽管Fortra在2025年9月18日发布了修复补丁,但在此之前,攻击者已利用该漏洞进行实际攻击,导致超过500个GoAnywhere MFT实例暴露在网络上。CISA和FBI对此事件高度关注,警告称Medusa勒索软件已影响超过300个关键基础设施组织,造成严重的财务损失和运营干扰。为防御此类攻击,建议组织立即升级到最新版本的GoAnywhere MFT,并加强对网络环境的监控。

事件概况

事件时间:2025-09

目标国家/地区:美国、法国、菲律宾

事件类型:勒索软件事件 数据窃取事件

目标行业:--

事件影响:数据泄露 业务中断 系统瘫痪

目标机构:法国市政当局、明尼阿波利斯公立学校、菲律宾政府机构、美国一家医疗机构、Fortra

情报来源:cybernoz.com www.bleepingcomputer.com redteamnews.com blackhatnews.tokyo thedefendopsdiaries.com securityonline.info cybersecuritynews.com www.cyberdaily.au gbhackers.com www.infosecurity-magazine.com www.matricedigitale.it hackyourmom.com cisoclub.ru www.careersinfosecurity.com buaq.net www.purple-ops.io www.techradar.com www.scworld.com www.esecurityplanet.com weixin.qq.com www.hipaajournal.com www.techworm.net teamwin.in

黑客组织:Storm-1175、Medusa

关键结论

事件背景

Fortra的GoAnywhere MFT工具存在一个严重的反序列化漏洞(CVE-2025-10035),该漏洞允许攻击者在未打补丁的服务器上进行未经身份验证的远程代码执行,CVSS评分为10.0。该漏洞自2025年9月10日起被网络犯罪团伙Storm-1175利用,导致多个组织受到影响,尤其是关键基础设施领域。攻击活动在2025年9月11日被确认,Fortra于9月18日发布了修复补丁,但在此之前,攻击者已成功利用该漏洞进行恶意活动。受影响的组织包括医疗、教育和技术等多个行业,且超过500个GoAnywhere MFT实例在网上暴露,增加了潜在的攻击风险。

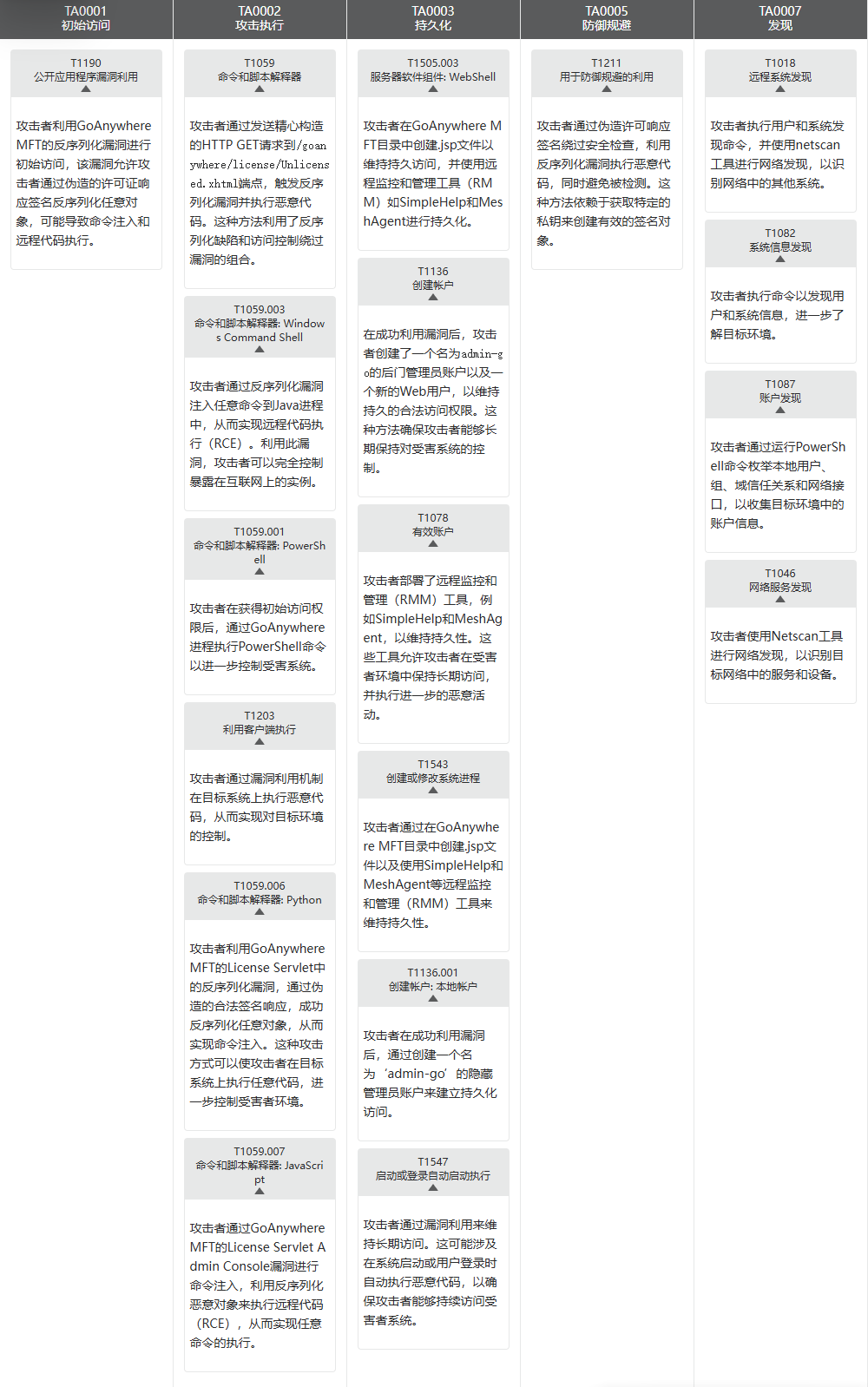

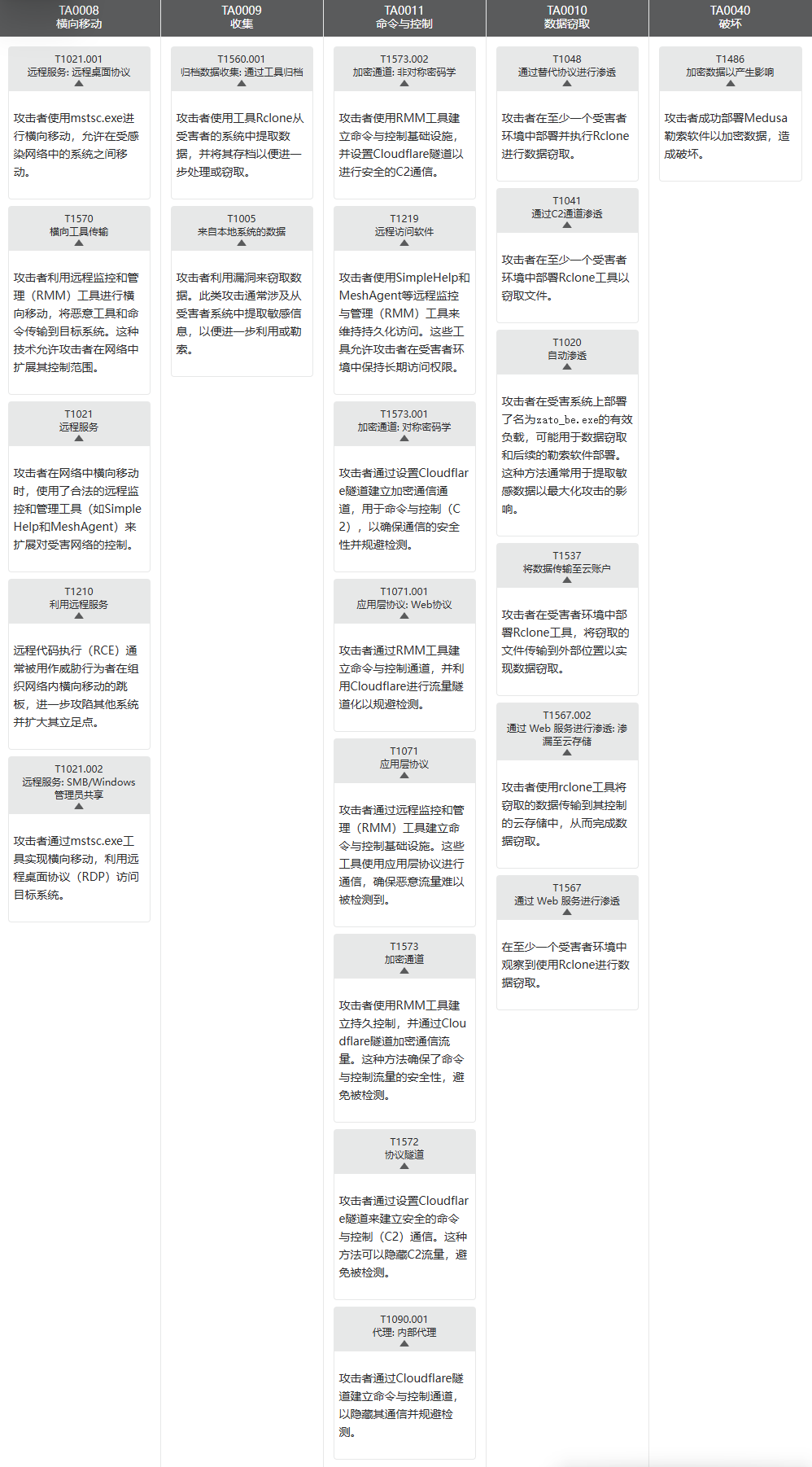

攻击概要

攻击者利用CVE-2025-10035漏洞进行初始访问,采用伪造的许可证响应签名绕过验证,触发反序列化攻击。成功利用后,攻击者部署了合法的远程监控和管理工具(如SimpleHelp和MeshAgent),以维持持久性,并在GoAnywhere MFT目录中创建恶意.jsp文件。攻击者使用Netscan进行网络侦察,执行用户和系统发现命令,并通过Microsoft远程桌面连接(mstsc.exe)进行横向移动。最终,攻击者在至少一个受害者环境中部署了Rclone以窃取数据,并成功部署了Medusa勒索软件进行数据加密和勒索。

事件影响

此次安全事件的影响深远,Medusa勒索软件已对超过300个关键基础设施组织造成影响,导致数据泄露和系统被控制。攻击者的活动不仅造成了直接的财务损失和运营中断,还对受影响组织的声誉造成了严重损害。由于攻击者能够在未被发现的情况下长期潜伏,许多系统在最终攻击前已被渗透数周,增加了潜在的安全风险。此次事件突显了企业在网络安全防护方面的脆弱性,尤其是在关键基础设施领域。

应对措施

为应对该安全事件,Microsoft和Fortra建议受影响的组织立即升级GoAnywhere MFT至最新修补版本(7.8.4或7.6.3),并限制对管理控制台的外部访问。组织应进行全面的日志审计,检查是否存在与漏洞相关的错误信息,以识别潜在的攻击迹象。此外,建议实施强有力的访问控制、定期进行漏洞评估、加强网络监控和威胁狩猎能力,以提升整体安全防护水平。企业还应建立应急响应计划,以快速应对未来可能的安全事件。

攻击技战术

病毒木马(1)

攻击手法(40)

威胁防范

处置建议(8)

威胁指标IOC:

ip:3