【漏洞通告】Stirling-PDF 服务端请求伪造漏洞

漏洞概况

Stirling-PDF 是一款本地托管的Web应用程序,用于执行各种PDF文件操作。

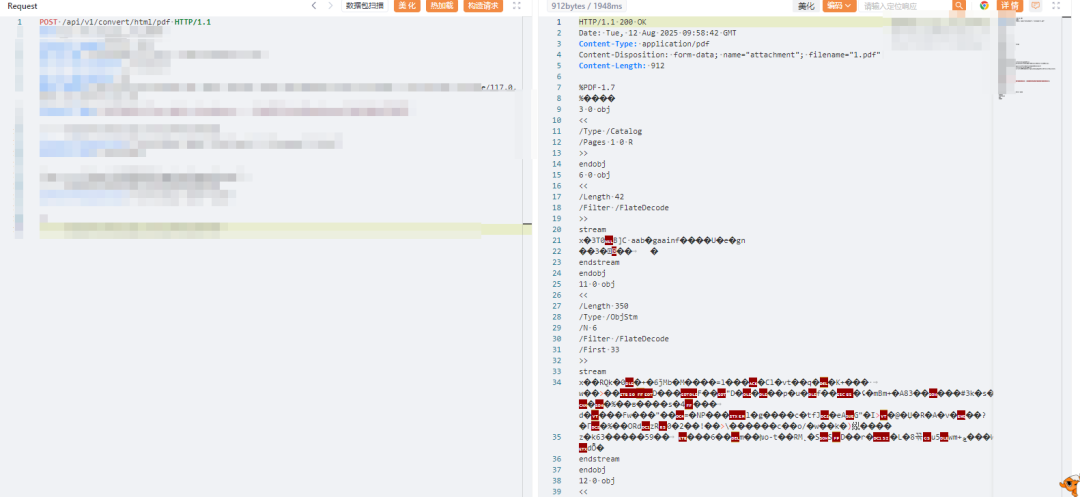

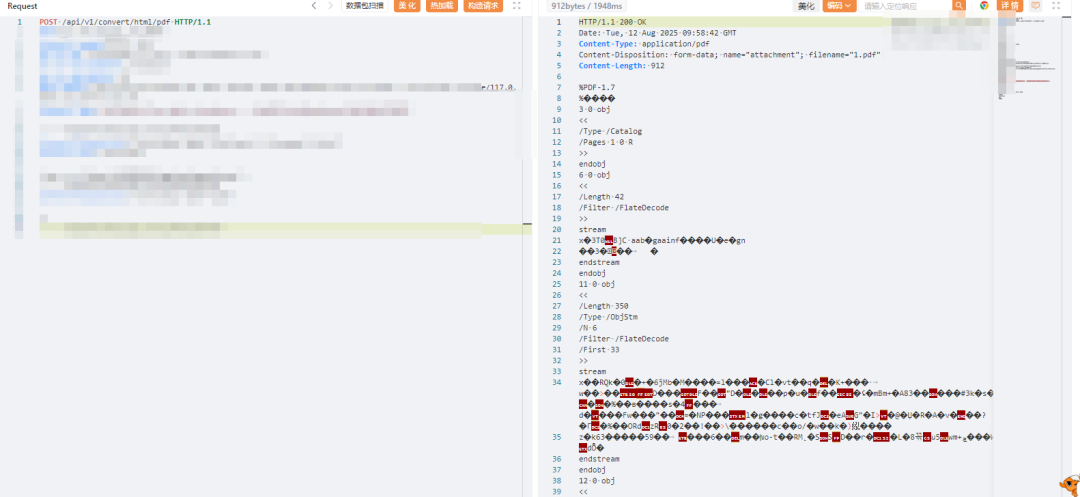

近日,微步情报局获取到Stirling-PDF修复了一处服务端请求伪造漏洞(CVE-2025-55150)。微步情报局已成功复现该漏洞。 经分析该漏洞为当使用/api/v1/convert/html/pdf端点将HTML转换为PDF时,后端会调用第三方工具进行处理,但其代码存在可以绕过的缺陷,从而导致服务端请求伪造漏洞。

漏洞细节已披露,建议受影响用户尽快修复。

漏洞处置优先级(VPT)

漏洞影响范围

漏洞复现

修复方案

官方修复方案:

官方已发布修复方案,请访问链接下载:

https://github.com/Stirling-Tools/Stirling-PDF/releases/tag/v1.2.0

临时缓解措施:

使用防护类设备进行防护,限制访问/api/v1/convert/html/pdf路径,拦截请求中出现的恶意HTML内容

微步产品侧支持

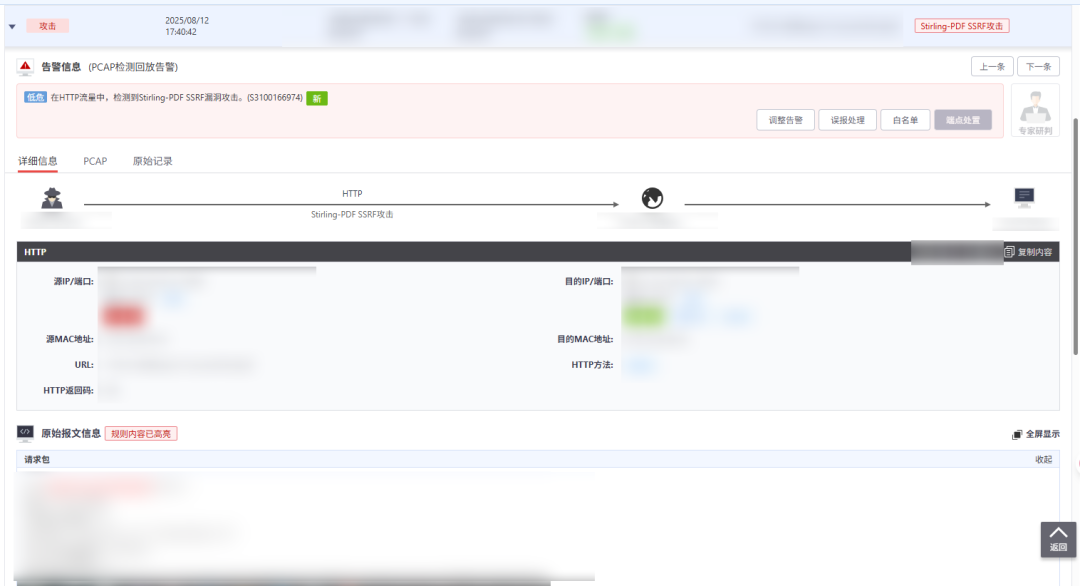

微步威胁感知平台TDP已支持检测,检测ID:S3100166974 ,模型/规则高于20250812000000 可检出。

本文是转载文章,版权归原作者所有。建议访问原文,转载本文请联系原作者。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果