【态势情报】金融机构遭受GodRAT远程访问木马攻击分析

事件摘要

2025年8月,网络安全事件涉及一种名为GodRAT的新型远程访问木马(RAT),该木马源自经典的Gh0st RAT代码库,主要针对金融机构,尤其是交易和经纪公司。该恶意软件通过Skype传播,伪装成合法的金融文档,如客户名单或交易数据,利用用户对看似无害文件类型的信任进行初步渗透。GodRAT与2023年报告的AwesomePuppet后门有代码相似性,并可能与Winnti APT组织有关。攻击者使用隐写术将shellcode隐藏在图像文件中,从命令与控制(C2)服务器下载RAT。GodRAT支持插件扩展,FileManager插件用于侦察受害者系统并部署次级有效载荷,如浏览器密码窃取工具和AsyncRAT以实现持久访问。该活动在2025年8月12日仍然活跃,检测到的地点包括香港、阿联酋、黎巴嫩、马来西亚和约旦,显示出对中东和亚洲金融实体的针对性。GodRAT的技术实现复杂,利用shellcode加载器将恶意代码注入合法进程,收集系统信息并通过C2传输。次级植入物进一步增强了威胁,包括Chrome和MS Edge密码窃取工具,提取凭据并以明文保存。GodRAT的持久性和可定制性凸显了APT操作中Gh0st派生工具的吸引力,组织应监控异常的Skype传输和不寻常的进程注入。

事件概况

事件时间:2025-08

目标国家/地区:阿联酋、马来西亚、黎巴嫩、约旦

事件类型:APT事件 数据窃取事件 网络钓鱼事件

目标行业:政府

事件影响:数据泄露 系统瘫痪 业务中断

目标机构:银行、证券、金融

情报来源:gbhackers.com

黑客组织:--

关键结论

事件背景

该事件涉及一种名为GodRAT的新型远程访问木马,主要针对金融机构,尤其是交易和经纪公司。该恶意软件通过Skype传播,伪装成合法的财务文件,如客户名单或交易数据,利用用户对看似无害文件类型的信任进行初步渗透。此次攻击活动的影响范围包括香港、阿联酋、黎巴嫩、马来西亚和约旦,显示出对中东和亚洲金融实体的针对性关注。

攻击概要

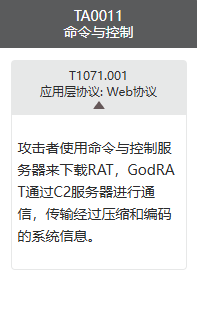

GodRAT是基于Gh0st RAT代码库演变而来的,攻击者使用隐写术将shellcode隐藏在图像文件中,从命令与控制(C2)服务器下载RAT。该木马支持插件扩展,FileManager插件用于侦察受害者系统并部署二次有效载荷,如浏览器密码窃取器和AsyncRAT以实现持久访问。攻击者使用的工具包括自解压可执行文件和嵌入的DLL,利用合法进程注入恶意代码。GodRAT的技术实现复杂,使用XOR解码嵌入的shellcode,并通过合法的二进制文件执行。其支持的命令包括插件注入、进程创建和URL打开等。

事件影响

此次安全事件的发生原因在于攻击者利用用户对合法文件的信任,通过伪装的恶意软件进行渗透。事件影响深远,涉及多个国家的金融机构,可能导致敏感信息泄露和财务损失。GodRAT的持续存在表明,针对金融行业的网络攻击仍然是一个严重威胁,组织需要加强防范措施。

应对措施

针对该安全事件的应对措施包括监控异常的Skype传输、可疑的进程注入和C2通信。组织应加强对文件类型的审查,提升员工的安全意识,并实施多层次的安全防护措施,以防止类似攻击的发生。同时,建议定期更新和审查安全策略,以应对不断演变的网络威胁。

攻击技战术

病毒木马(2)

攻击手法(6)

威胁防范

处置建议(6)