【态势情报】基于LNK文件的REMCOS后门恶意软件攻击分析

事件摘要

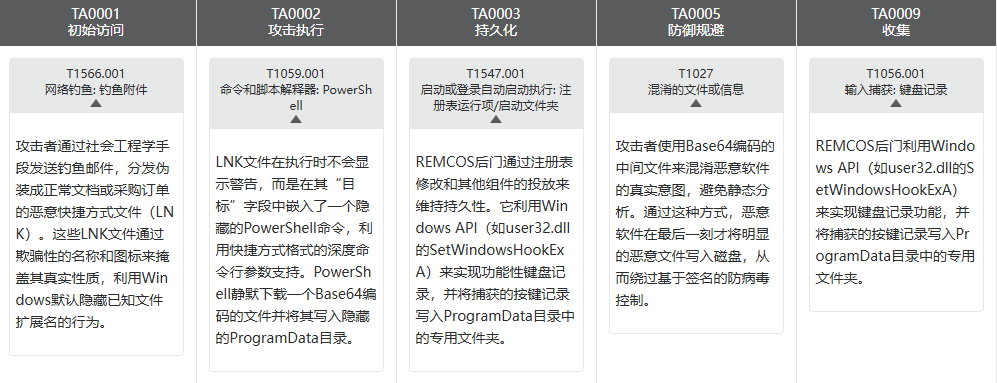

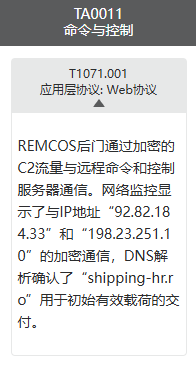

2025年7月,网络安全事件涉及一项复杂的多阶段恶意软件攻击,利用恶意Windows快捷方式(LNK)文件隐秘地部署REMCOS后门。攻击者通过社交工程手段,发送伪装成无害文档的钓鱼邮件,分发武器化的快捷方式文件。这些LNK文件通过隐藏真实扩展名来欺骗用户,执行后通过PowerShell下载Base64编码的文件,并将其写入隐藏的ProgramData目录。最终,恶意软件通过PIF文件执行,建立与远程指挥控制服务器的通信,实施键盘记录、摄像头和麦克风捕获等功能。该事件显示了攻击者利用Windows系统工具规避传统防病毒检测的能力,组织需加强附件控制和用户教育,以应对日益复杂的威胁。

事件概况

事件时间:2025-07

目标国家/地区:--

事件类型:APT事件 数据窃取事件

目标行业:政府、互联网、金融

事件影响:数据泄露 数据完整性破坏 业务中断

目标机构:--

情报来源:cyberpress.org

黑客组织:--

关键结论

事件背景

近期的一项网络安全调查揭示了一场复杂的多阶段恶意软件攻击活动,该活动利用恶意的Windows快捷方式(LNK)文件,悄然部署了臭名昭著的REMCOS后门。攻击者通过社交工程手段,向目标发送伪装成无害文档或采购订单的钓鱼邮件,诱导用户执行这些快捷方式,从而绕过传统的安全防护措施。

攻击概要

攻击通过社交工程发起,利用伪装的LNK文件进行传播。LNK文件被伪装成如"Invoice.pdf.lnk"或"ORDINE-DI-ACQUIST-7263535"的名称,利用Windows默认隐藏已知文件扩展名的特性。执行后,LNK文件内嵌的PowerShell命令会从远程服务器下载Base64编码的文件,并将其写入隐藏的ProgramData目录,命名为"HEW.GIF"。该文件实际上是一个伪装的编码有效载荷。接下来,PowerShell脚本解码该文件并将其写入磁盘,命名为"CHROME.PIF",然后执行该PIF文件。该恶意软件利用内存驻留的方式,避免在磁盘上留下明显的恶意文件。CHROME.PIF有效载荷嵌入了REMCOS后门,启动后实现高级持久性和监控机制,包括键盘记录、摄像头和麦克风捕获、文件外泄及执行任意命令。

事件影响

该安全事件的发生原因在于攻击者利用了用户对Windows系统的信任,借助伪装的快捷方式文件成功绕过了安全防护。攻击的影响包括数据泄露、系统被控制以及用户隐私的侵犯。REMCOS后门的功能使得攻击者能够进行全面的监控和数据窃取,给受害者带来了严重的安全隐患。

应对措施

针对该安全事件的应对措施包括加强附件控制、教育用户识别LNK文件的细微差别、实时监控PowerShell活动以及实施强有力的终端保护。手动修复措施包括在ProgramData中搜索可疑文件、删除未经授权的快捷方式,并审计运行和启动项。随着LNK文件恶意软件活动的不断成熟,强调了集成安全控制和用户警惕的重要性。

攻击技战术

病毒木马(1)

攻击手法(6a)

威胁防范

处置建议(6)