【态势情报】针对SharePoint关键漏洞的网络攻击分析报告

事件摘要

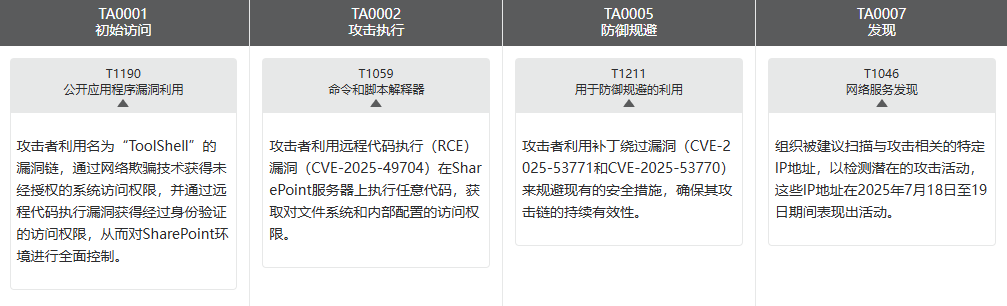

2025年7月18日至19日,针对组织内部SharePoint服务器的关键漏洞被恶意攻击者利用,CISA发出紧急警报。攻击者利用名为"ToolShell"的漏洞链,成功利用了CVE-2025-49706(网络欺骗漏洞)和CVE-2025-49704(远程代码执行漏洞),实现了对SharePoint环境的全面控制,能够访问文件系统和内部配置,并执行任意代码。这些攻击对运行易受攻击的SharePoint安装的组织造成了严重影响。微软已迅速发布安全更新,并提供了保护系统的详细指导,同时识别出两个潜在风险的补丁绕过漏洞。CISA建议组织立即采取行动,应用安全更新,并配置反恶意软件扫描接口(AMSI),对于无法启用AMSI的组织,建议断开与互联网的连接。CISA还更新了已知被利用漏洞目录,强调了攻击的严重性和复杂性。

事件概况

事件时间:2025-07

目标国家/地区:--

事件类型:数据窃取事件

目标行业:政府、互联网、信息传输、软件和信息技术服务业

事件影响:数据泄露 系统瘫痪 业务中断

目标机构:--

情报来源:gbhackers.com

黑客组织:--

关键结论

事件背景

CISA发布了关于SharePoint关键漏洞被恶意攻击者积极利用的紧急警报,攻击者通过一种名为"ToolShell"的漏洞链,获得了对企业内部SharePoint服务器的未授权访问。这些攻击主要影响使用易受攻击的SharePoint安装的组织,可能导致严重的安全隐患。

攻击概要

攻击者利用了两个关键漏洞:CVE-2025-49706(网络欺骗漏洞)和CVE-2025-49704(远程代码执行漏洞)。这两个漏洞的结合使得攻击者能够实现未经身份验证的系统访问和通过网络欺骗技术获得的身份验证访问。ToolShell漏洞链使攻击者能够全面控制SharePoint环境,访问文件系统、内部配置,并在网络中执行任意代码。此外,CVE-2025-53771和CVE-2025-53770被识别为潜在的补丁绕过漏洞,尽管目前未被积极利用,但显示出威胁环境的复杂性。

事件影响

这些攻击的发生原因在于SharePoint的关键漏洞未被及时修补,导致攻击者能够利用这些漏洞进行恶意活动。事件的影响严重,可能导致企业数据泄露、系统控制权丧失以及业务中断,尤其是对面向公众的SharePoint部署的企业构成重大威胁。

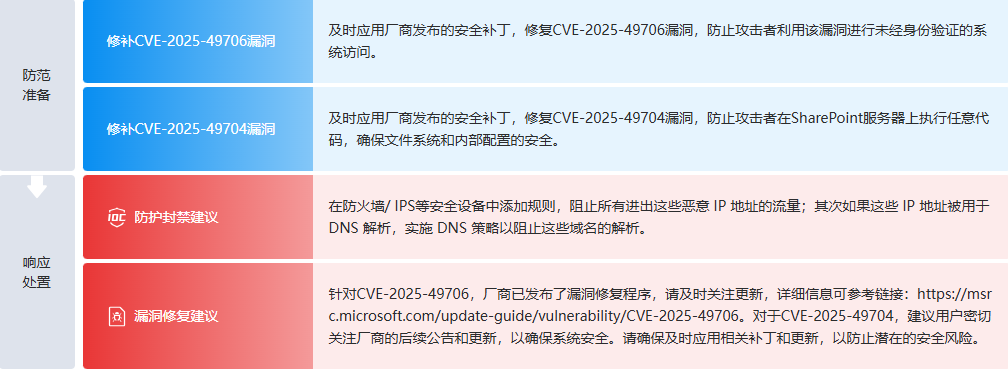

应对措施

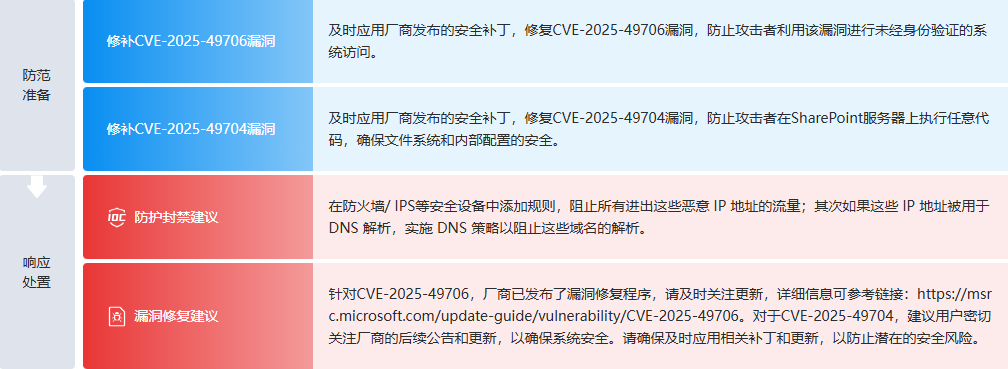

CISA建议组织立即应用微软发布的安全更新,并在SharePoint环境中配置反恶意软件扫描接口(AMSI)。对于无法启用AMSI的组织,建议断开面向公众的SharePoint产品与互联网的连接。此外,组织应在应用安全更新前后轮换ASP.NET机器密钥,监控特定SharePoint端点的可疑POST请求,并实施增强的日志记录能力。

攻击技战术

攻击工具(1)

攻击手法(4)

威胁防范

处置建议(4)

威胁指标IOC: