【漏洞通告】Microsoft SharePoint 远程代码执行漏洞

漏洞概况

Microsoft SharePoint 是一款由微软开发的企业级协作与内容管理平台,旨在帮助组织高效地管理文档、数据和业务流程,同时促进团队协作。

近日,微步情报局监测到微软发布SharePoint 补丁,修复了一处远程代码执行漏洞(CVE-2025-53770)。该漏洞已被黑客组织利用,相关事件完整报告详情请见微步漏洞情报------漏洞利用情报模块。

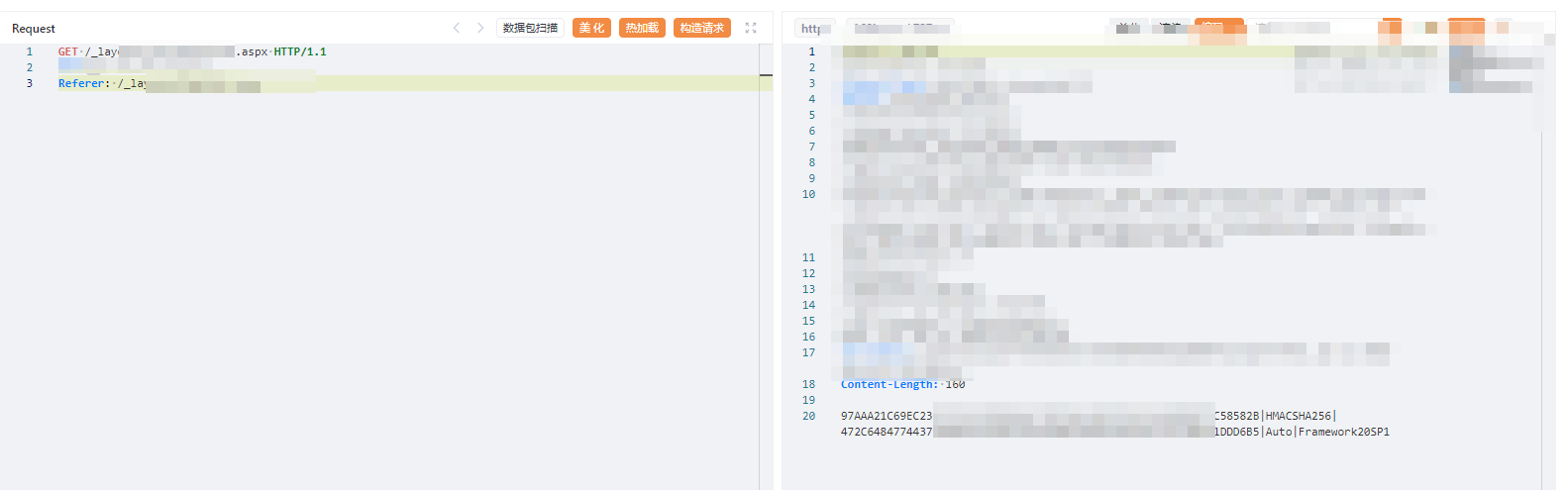

微步情报局已成功复现该漏洞。 经分析,该漏洞通过向ASPX文件中植入ValidationKey和DecryptionKey,在绕过身份认证机制后,通过ViewState反序列化实现远程代码执行。由于该漏洞利用方式简单,具备规模化利用的条件,建议受影响用户尽快修复。

漏洞处置优先级(VPT)

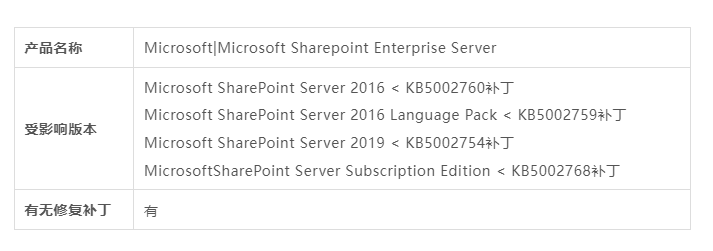

漏洞影响范围

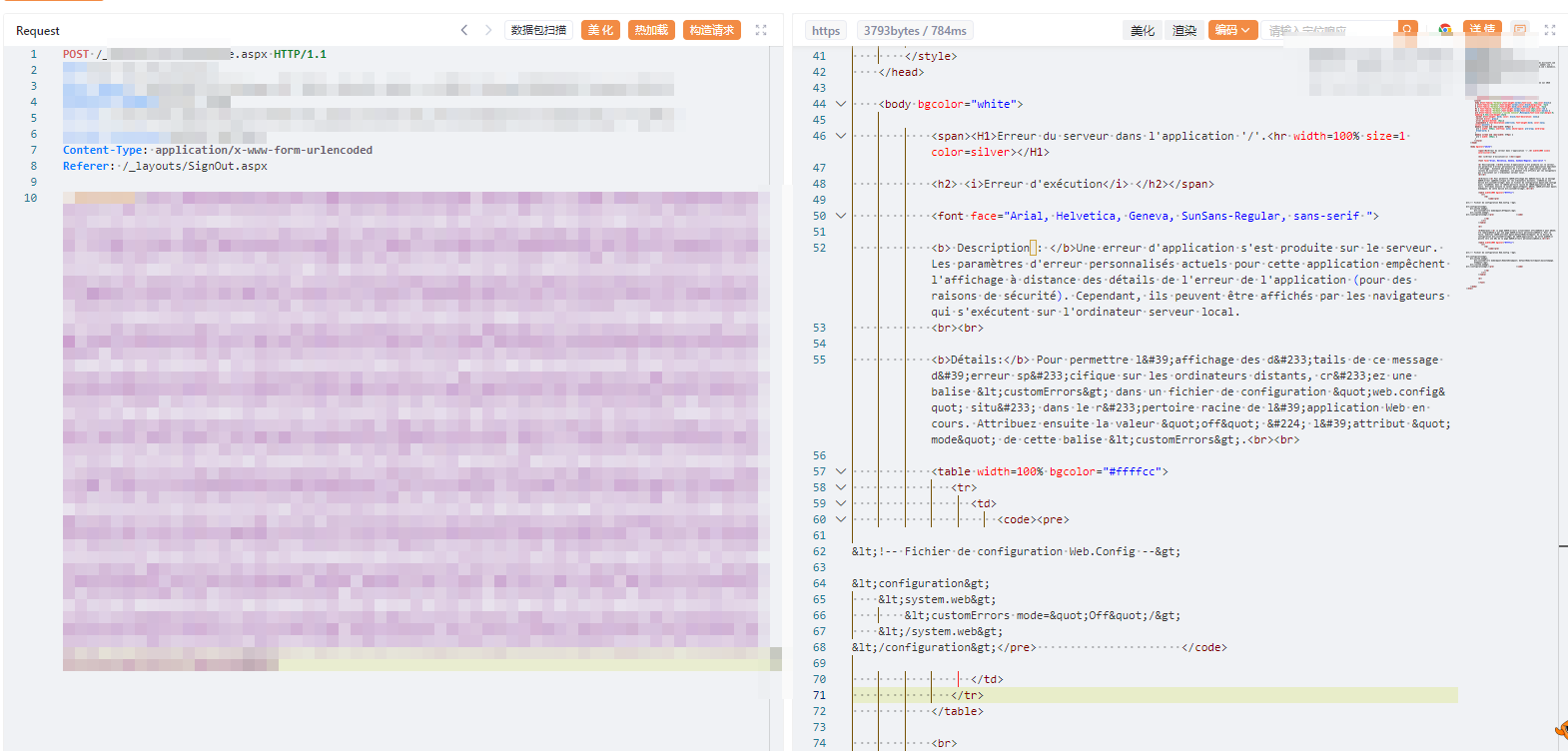

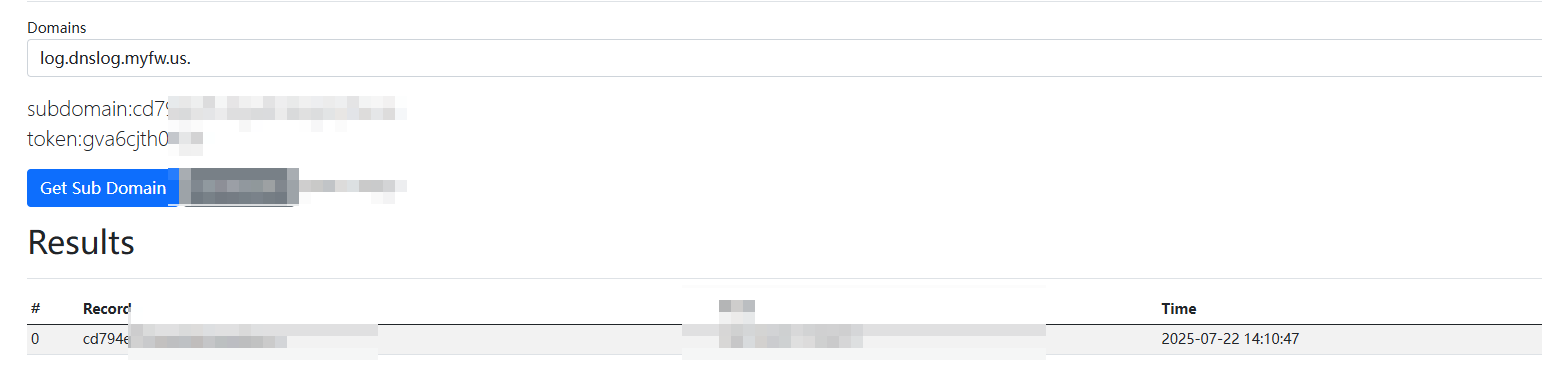

漏洞复现

获取ValidationKey和DecryptionKey

ViewState反序列化

修复方案

官方修复方案

官方已发布修复方案,请访问链接下载:

https://msrc.microsoft.com/blog/2025/07/customer-guidance-forsharepoint-vulnerability-cve-2025-53770/

临时修复方案:

可配置防护策略,限制访问漏洞相关路径。完整漏洞利用路径请通过微步漏洞情报查询。

如非必要,避免将资产暴露在互联网。

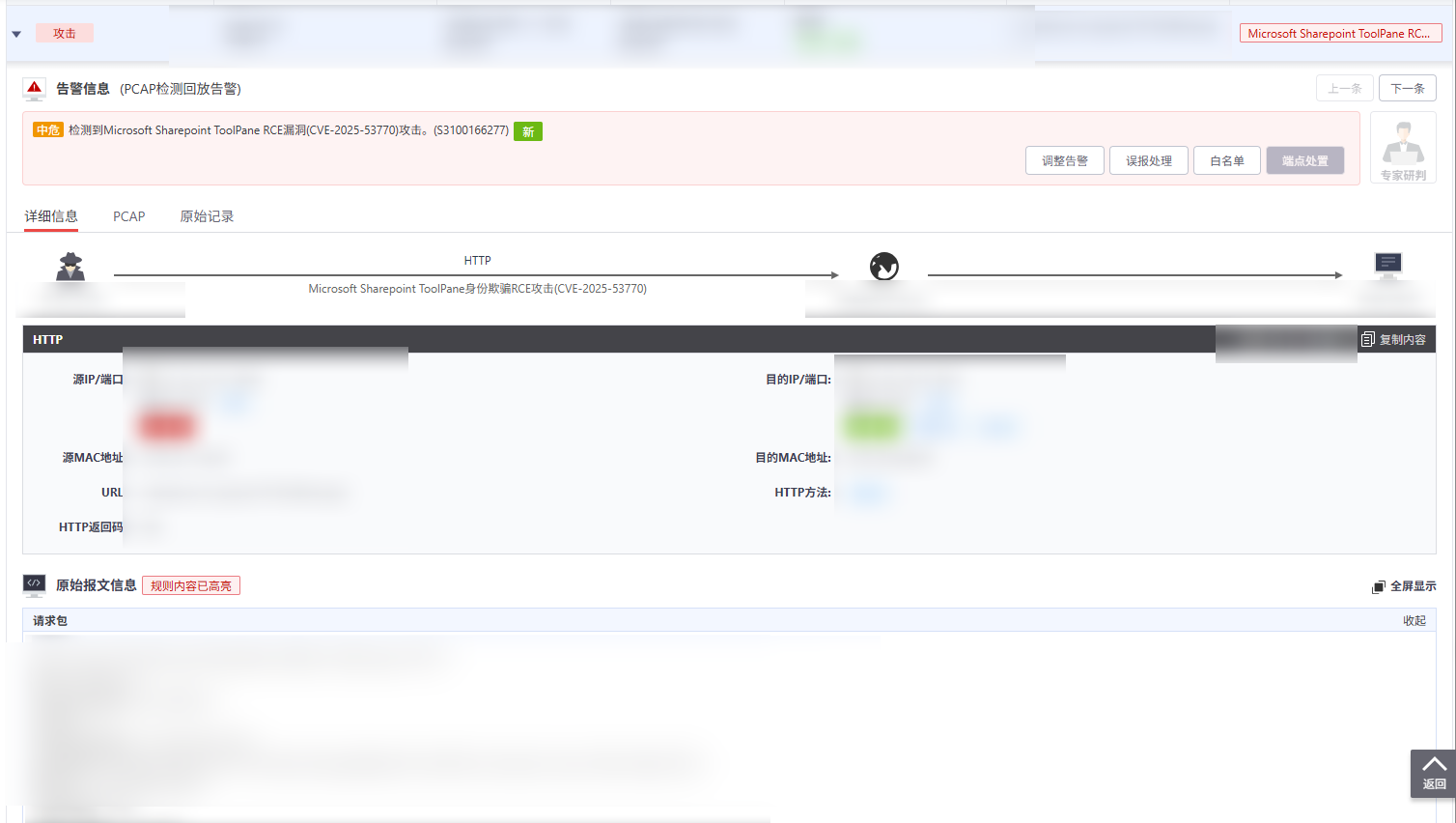

微步产品侧支持情况

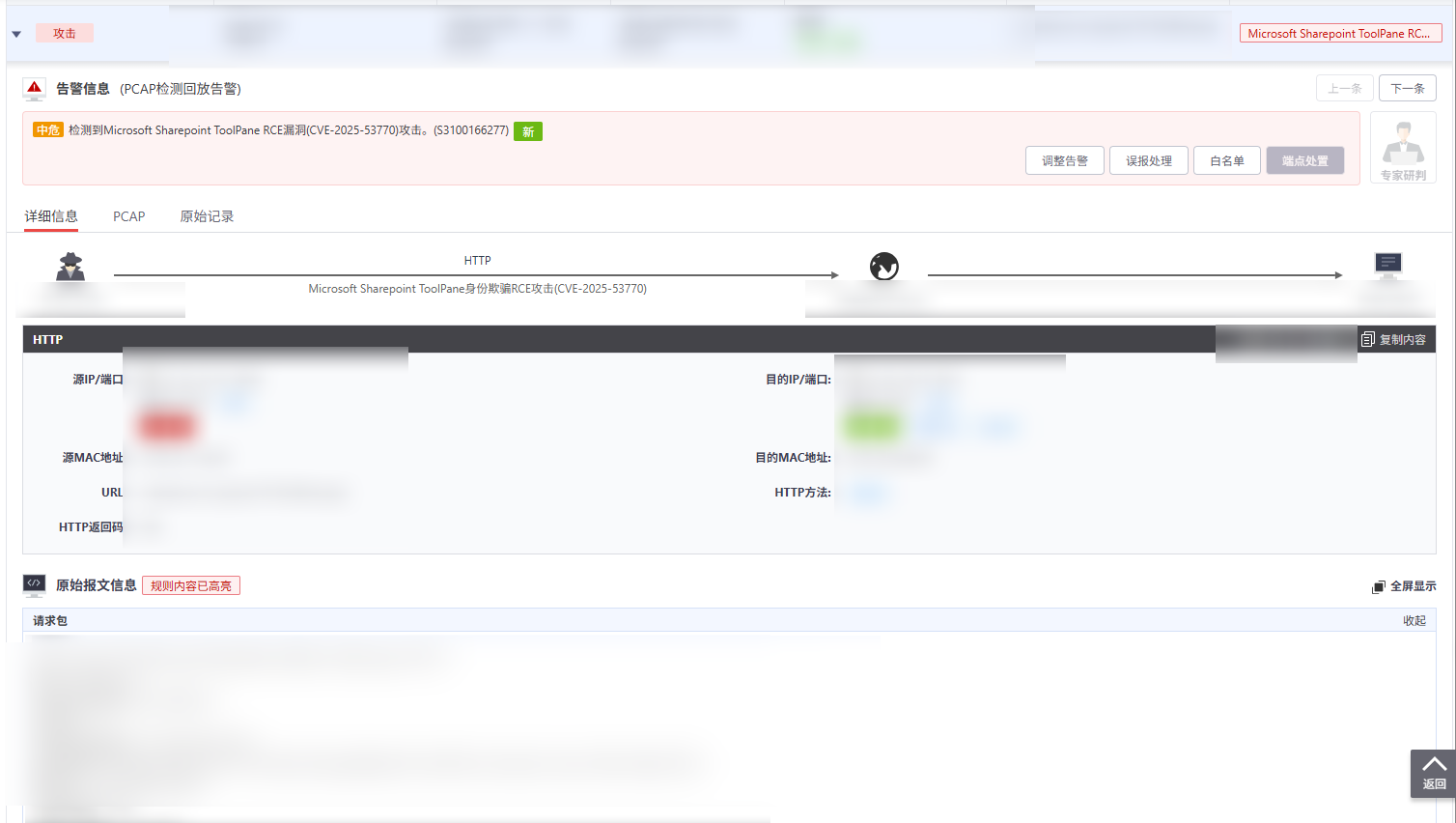

微步威胁感知平台TDP 已支持检测,检测ID:S3100166277 ,模型/规则高于20250722000000可检出。

本文是转载文章,版权归原作者所有。建议访问原文,转载本文请联系原作者。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果