【态势情报】乌克兰网络战中的高级持续威胁分析

事件摘要

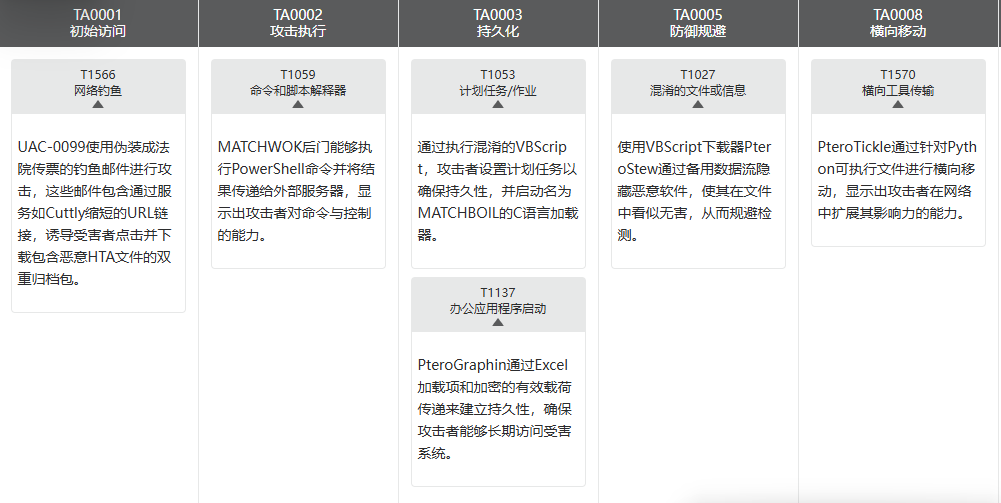

2025年,乌克兰的网络安全形势因持续的数字战争而恶化。UAC-0099和Gamaredon两个网络威胁组织加大了对乌克兰政府机构、军事力量和国防承包商的网络间谍活动。UAC-0099通过钓鱼攻击,利用伪造的法院传票邮件传播恶意软件MATCHBOIL,该软件进一步释放后门程序MATCHWOK和数据窃取工具DRAGSTARE。Gamaredon则通过持续的鱼叉式钓鱼活动,部署了六种新型恶意软件,包括PteroDespair和PteroBox,旨在进行侦察和数据窃取。这些攻击主要针对国防相关机构,意在进行战略性监视和长期渗透,影响国家安全。CERT-UA和ESET的报告显示,这些组织的攻击手法日益复杂,利用HTML应用程序和VBScript进行持久化和隐蔽性操作,显示出其在网络战中的高超技巧。

事件概况

事件时间:2025-08

目标国家/地区:乌克兰

事件类型:APT事件 数据窃取事件

目标行业:政府

事件影响:数据泄露 系统瘫痪 业务中断

目标机构:乌克兰军事力量、乌克兰政府机构、乌克兰国防承包商

情报来源:undercodenews.com

黑客组织:Gamaredon

关键结论

事件背景

乌克兰的网络安全形势因持续的数字战争而愈发严峻。UAC-0099和Gamaredon等威胁组织加大了对乌克兰政府机构、军事力量和国防承包商的网络间谍活动。这些攻击者利用先进的网络钓鱼技术和定制恶意软件,试图窃取敏感数据、获得持久访问权限,并破坏国家安全操作。CERT-UA和ESET的最新报告揭示了这一地区现代网络战争的严峻形势。

攻击概要

UAC-0099的攻击主要通过网络钓鱼邮件进行,邮件中包含伪装的法院传票和缩短的URL,链接指向包含恶意HTA文件的双重压缩包。打开后,HTA文件执行混淆的VBScript,设置计划任务以确保持久性,并启动名为MATCHBOIL的C语言加载器。MATCHBOIL随后释放两种恶意软件:MATCHWOK(后门,能够执行PowerShell命令并将结果发送到外部服务器)和DRAGSTARE(数据窃取工具,收集浏览器数据、敏感文档和屏幕截图)。Gamaredon则在2024年发起了多次网络钓鱼攻击,使用六种新恶意软件工具,包括PteroDespair(通过PowerShell进行侦察)、PteroTickle(针对Python可执行文件的横向移动)、PteroGraphin(通过Excel插件建立持久性)、PteroStew(使用替代数据流的VBScript下载器)、PteroQuark(新的VBScript组件)和PteroBox(将文件窃取到Dropbox)。

事件影响

这些网络攻击的发生原因在于地缘政治紧张局势的加剧,攻击者的目标明确,主要针对国防相关机构和政府基础设施,意在进行监视、破坏和长期渗透。这些攻击并非出于经济动机,而是出于战略目的,旨在获取实时情报和敏感信息,影响国家安全。

应对措施

针对这些网络安全事件,乌克兰的网络安全策略需要加强,包括沙箱技术、终端检测与响应(EDR)以及零信任政策等措施,以提升网络韧性。预计在未来,网络钓鱼战术将更加个性化,攻击者可能会采用AI生成的恶意软件以规避检测,同时将目标扩展至能源、物流和卫星通信等关键领域。

攻击技战术

病毒木马(8)

攻击手法(8)

威胁防范

处置建议(6)