【漏洞通告】Jenkins Git Parameter插件远程代码执行漏洞

漏洞概况

Jenkins是一款开源的自动化服务器,主要用于自动化构建、测试和部署软件。Git Parameter 插件为 Jenkins 构建任务提供参数化能力,可在构建前以列表形式选择 Git 分支、标签、提交号或 Pull Request,无需额外配置,自动读取项目 Git SCM 信息。

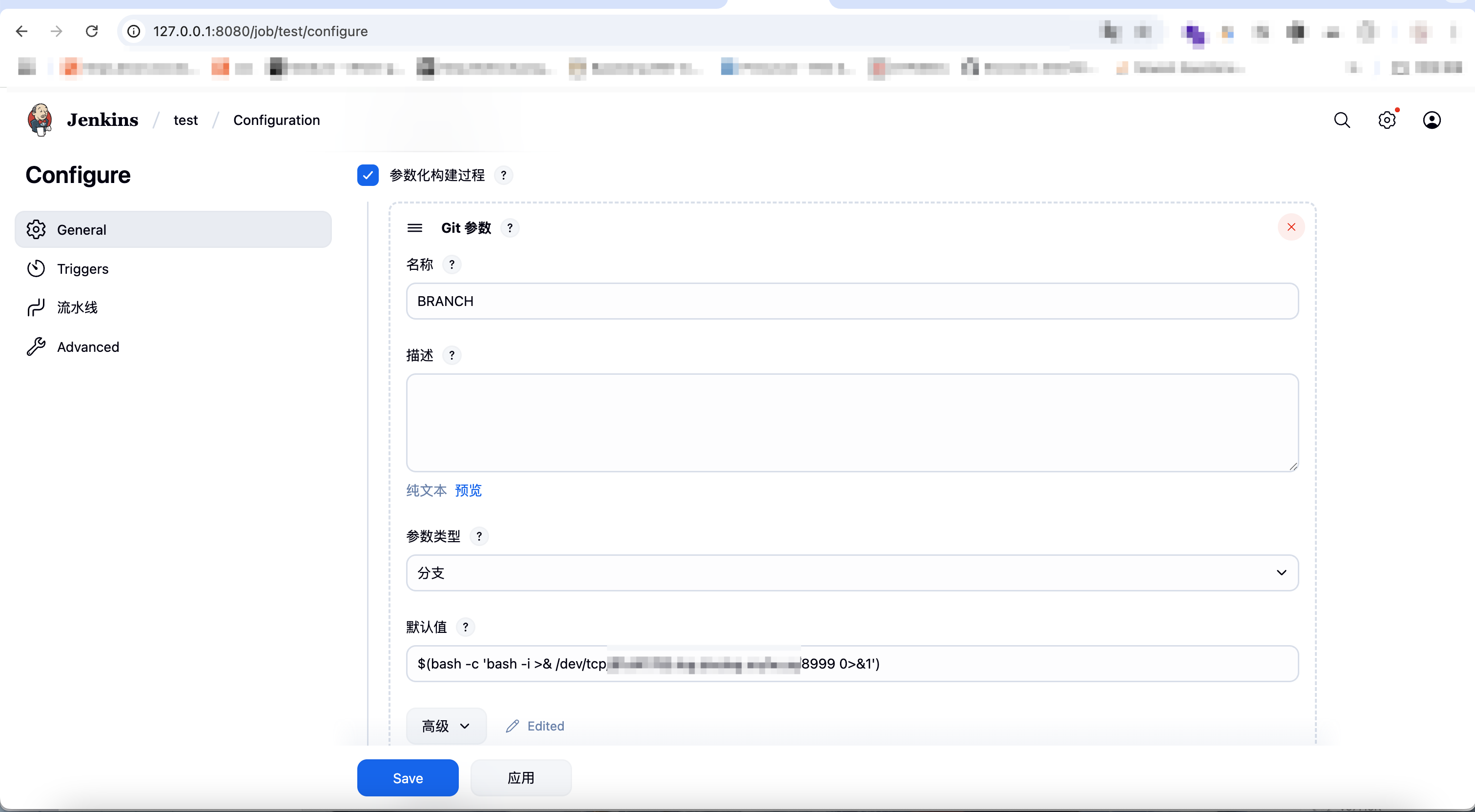

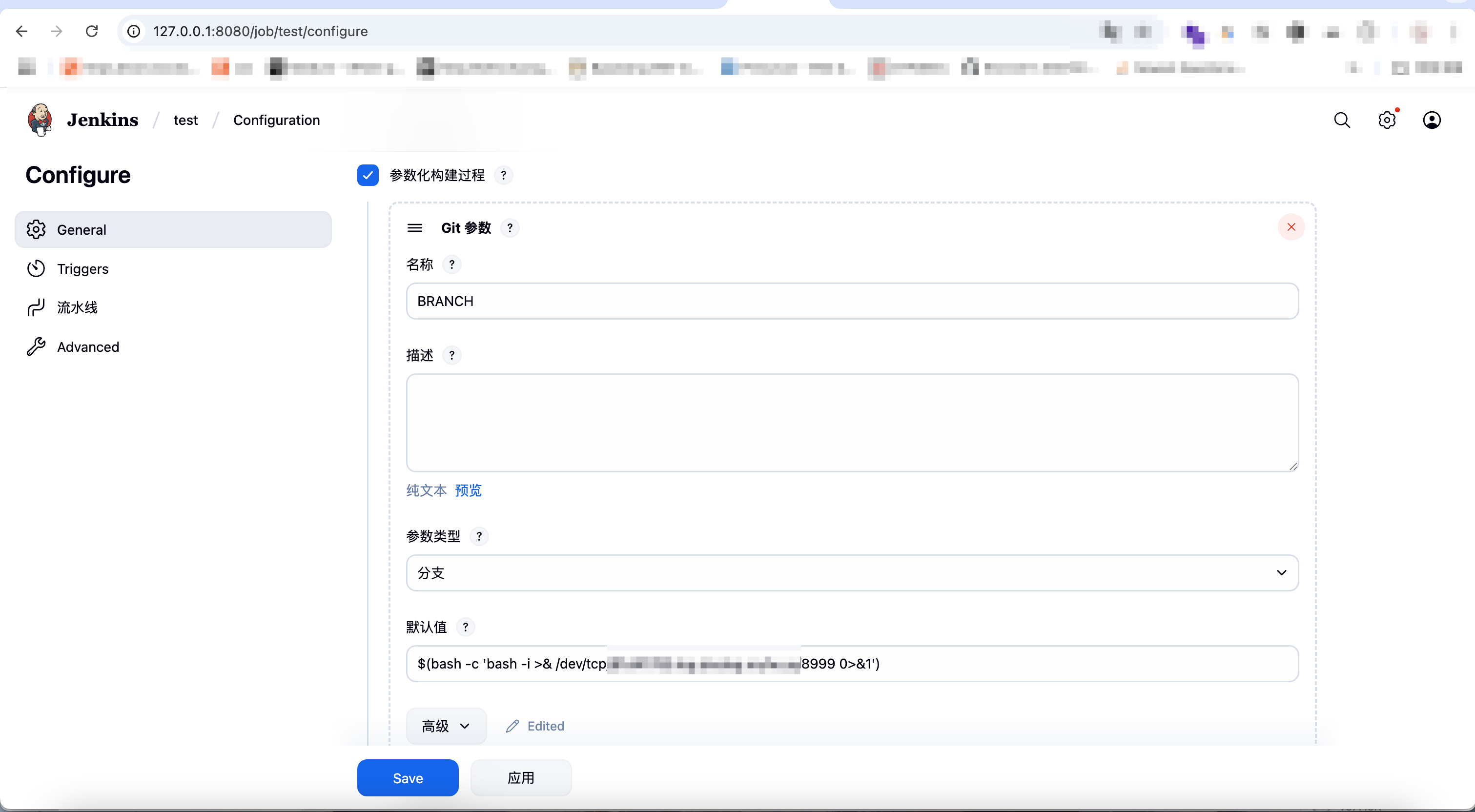

近日,微步情报局获取到Jenkins修复了一处远程代码执行漏洞(CVE-2025-53652)。微步情报局已成功复现该漏洞。 经分析,该漏洞为由于Git Parameter插件未对在参数定义中传入的值进行安全校验,传入的恶意命令会在之后由 Jenkis 的 shell 进程执行导致远程代码执行。

该漏洞利用需要以下条件:

1、攻击者需要有后台权限(需要登录)

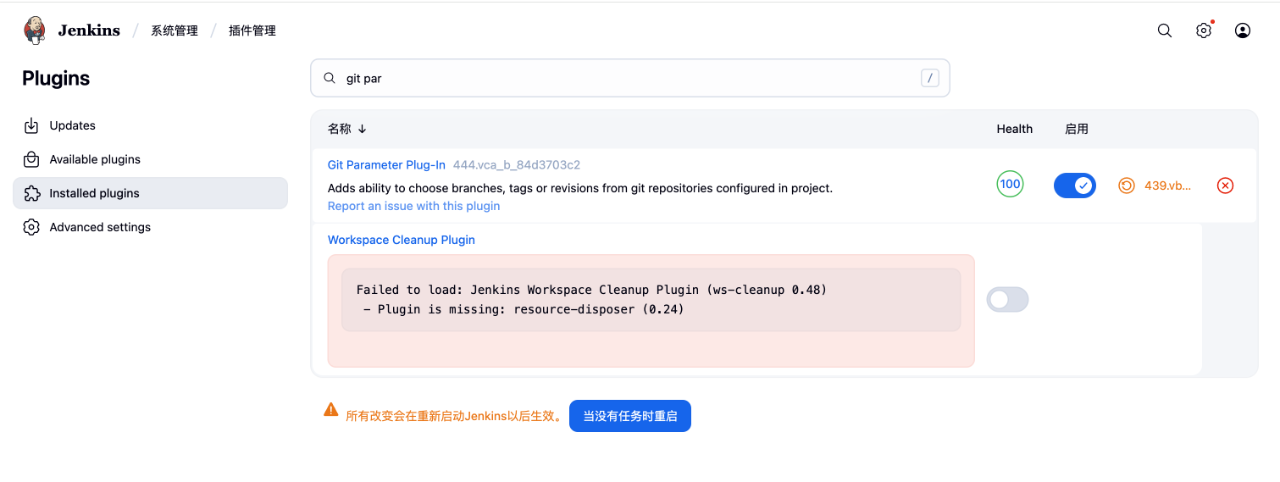

2、Jenkins安装了Git Parameter插件。该插件非默认安装,但是具备后台权限的攻击者可以手动安装该插件。

漏洞细节已部分披露,建议受影响用户尽快修复。

漏洞处置优先级(VPT)

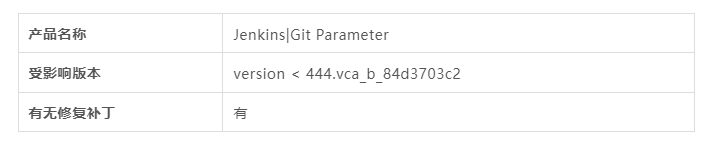

漏洞影响范围

漏洞复现

修复方案

官方修复方案:

官方已发布新版本修复漏洞,请访问链接下载:

https://updates.jenkins.io/download/plugins/git-parameter/444.vca_b_84d3703c2/git-parameter.hpi

临时缓解措施:

加强Jenkins密码强度,杜绝弱口令

排查Jenkins是否安装了Git Parameter插件,在不影响业务的前提下,可临时禁用。排查位置:Jenkins-系统管理-插件管理,检索是否安装了该插件。

微步产品侧支持

微步威胁感知平台TDP已支持检测,检测ID:D12574可检出。

本文是转载文章,版权归原作者所有。建议访问原文,转载本文请联系原作者。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果