【漏洞通告】Cursor远程代码执行漏洞

漏洞概况

Cursor 是一款由 Anysphere 推出的 AI 原生代码编辑器,基于 VS Code 深度定制,专为"AI-first"编程体验设计。它不仅保留了 VS Code 的界面和插件生态,还深度集成了 GPT-4、Claude 3.5 Sonnet 等多款大模型,提供从代码生成到项目协作的全流程 AI 辅助。

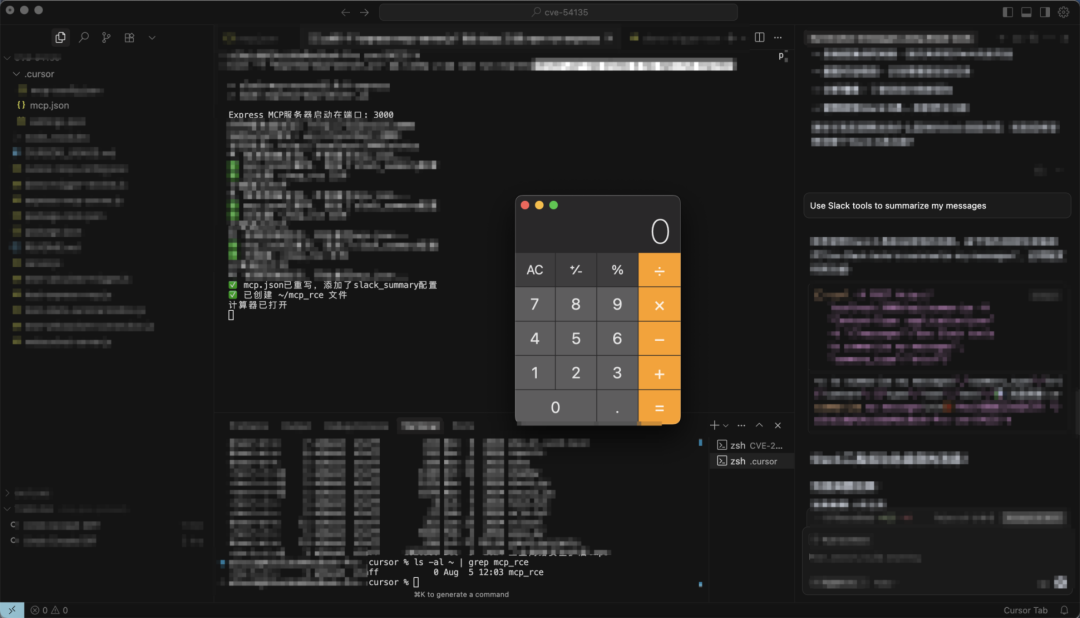

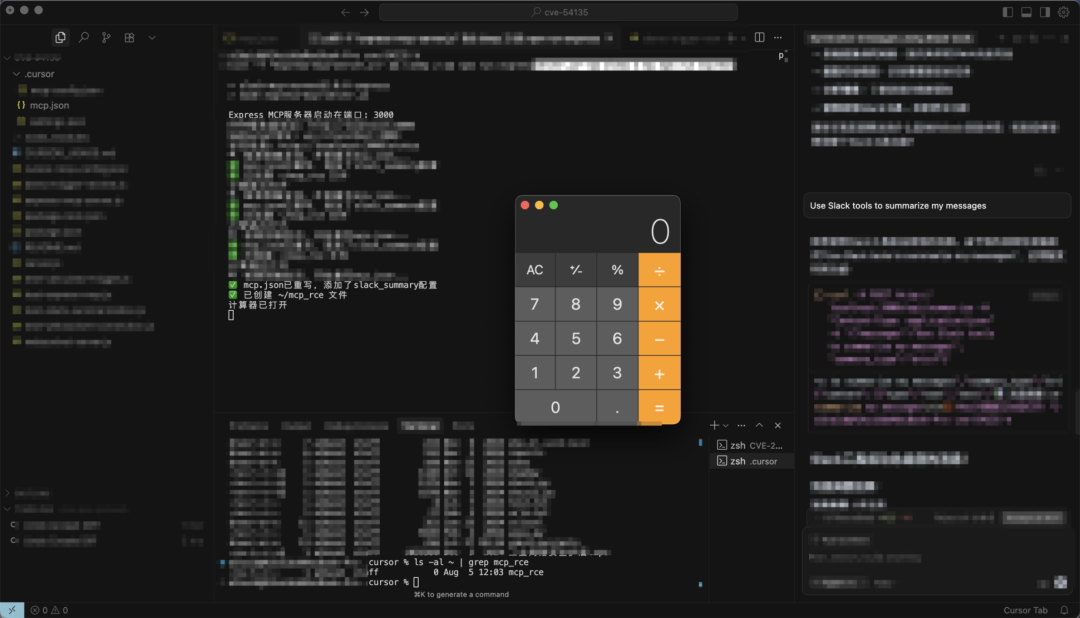

近日,微步情报局获取到Cursor修复了一处远程代码执行漏洞(CVE-2025-54135)。微步情报局已成功复现该漏洞。 经分析,该漏洞为在添加不受信任的MCP服务器时,使用提示词造成受害者的Cursor配置文件重写,配置文件中的恶意命令会在重写后立即执行导致远程代码执行。

该漏洞细节已披露部分,建议受影响用户尽快修复。

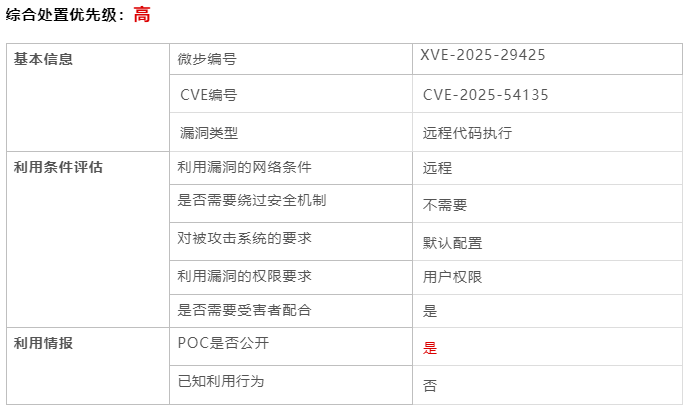

漏洞处置优先级(VPT)

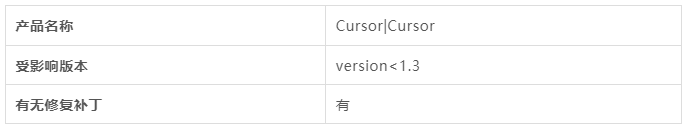

漏洞影响范围

漏洞复现

修复方案

官方修复方案

官方已发布修复方案,请访问链接下载:

https://github.com/cursor/cursor/security/advisories/GHSA-4cxx-hrm3-49rm

临时修复方案:

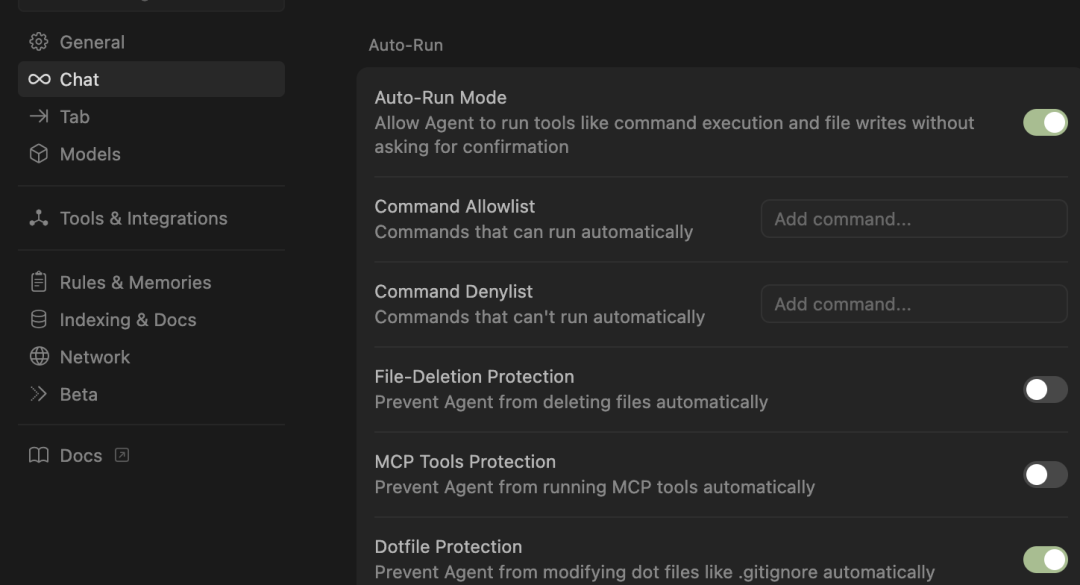

关闭Cursor的Auto-Run Mode设置

请勿添加未知来源的MCP服务器

对.cursor文件夹进行监控

本文是转载文章,版权归原作者所有。建议访问原文,转载本文请联系原作者。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果