【漏洞通告】CrushFTP 身份认证绕过漏洞被黑客组织积极利用

漏洞概况

CrushFTP是一款企业级文件传输服务器,被广泛用于安全地共享和管理文件。

近日,微步情报局获取到CrushFTP修复了一处身份认证绕过漏洞(CVE-2025-54309)。根据微步漏洞情报显示,该漏洞已经被黑客组织积极利用 (完整漏洞利用情报请查阅https://x.threatbook.com/v5/vul/XVE-2025-27774)。

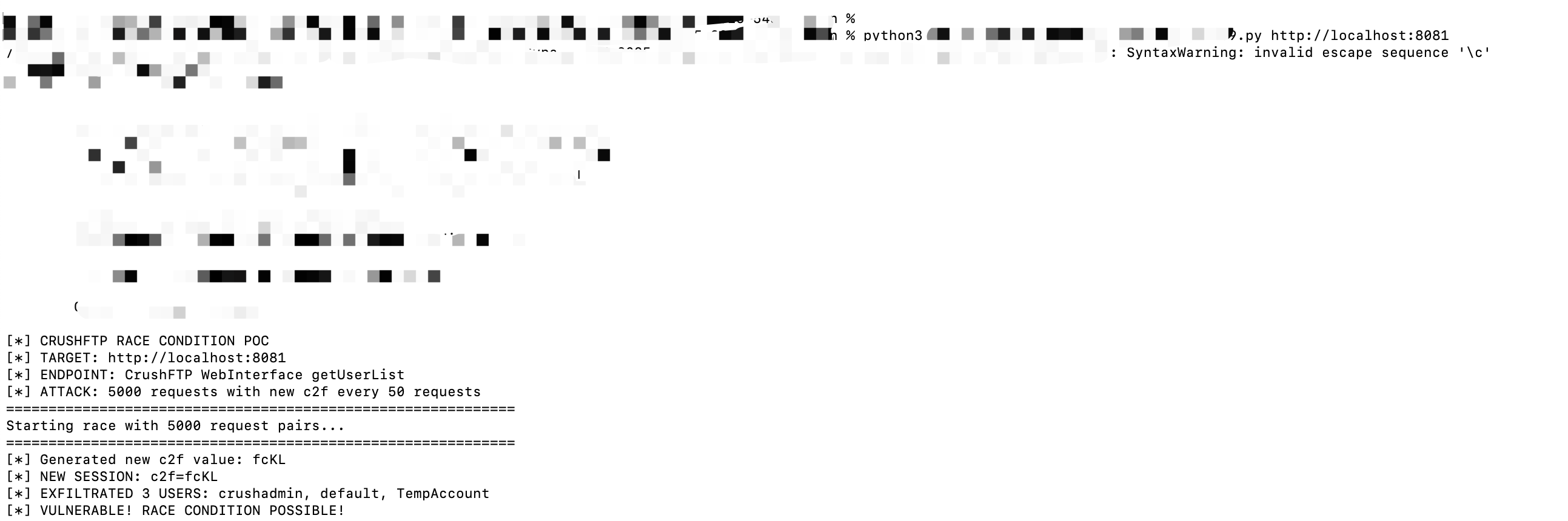

微步情报局已成功复现该漏洞。经分析该漏洞为CrushFTP的AS2验证存在竞争条件,通过创建一组共享相同会话标识符的竞争请求,其中一个请求将用户名属性设置为crushadmin,另一个请求以该用户身份执行经过身份验证的命令导致身份认证绕过漏洞。

漏洞细节已披露,建议受影响用户尽快修复。

漏洞处置优先级(VPT)

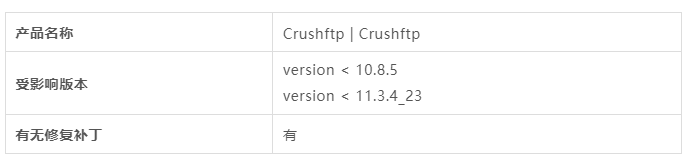

漏洞影响范围

漏洞复现

修复方案

官方修复方案:

CrushFTP官方已发布新版本修复该漏洞,请尽快前往下载更新:

https://www.crushftp.com/crush11wiki/Wiki.jsp?page=CompromiseJuly2025

临时缓解措施:

在管理界面中使用DMZ实例让CrushFTP在受限环境中运行 (https://www.crushftp.com/crush11wiki/Wiki.jsp?page=DMZ)

微步产品侧支持

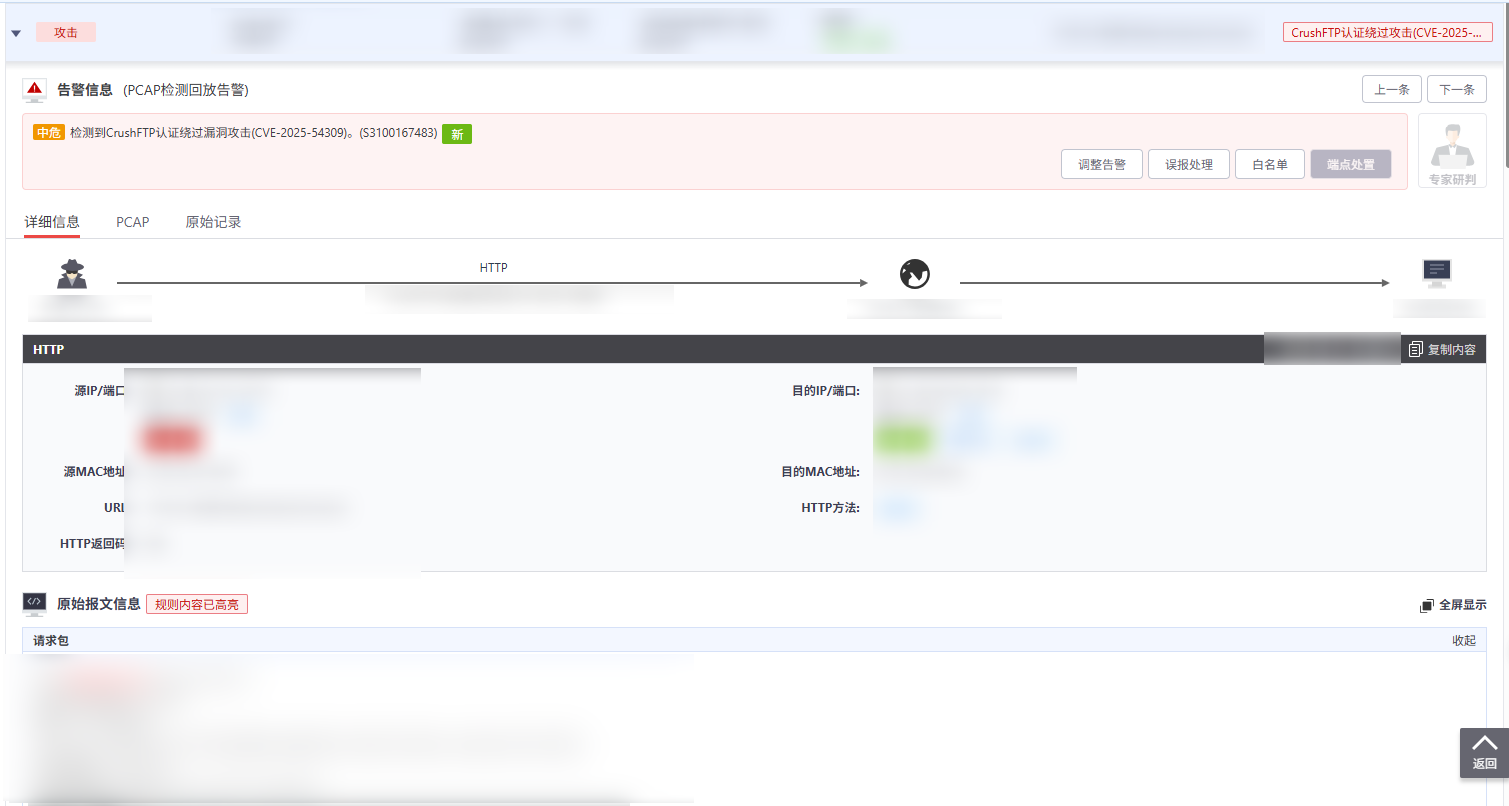

微步威胁感知平台TDP已支持检测,检测ID:S3100167483 可检出,模型/规则高于20250827000000可检出。

本文是转载文章,版权归原作者所有。建议访问原文,转载本文请联系原作者。

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果