【态势情报】APT36利用OneFlip攻击印度政府网络的隐蔽手法分析

事件摘要

2025年8月,APT36(Transparent Tribe)针对印度政府网络发起了一项名为"OneFlip"的攻击活动。该攻击利用了一个看似无害的文件,通过对文件内单个比特的修改,重新引导安全工作流并在主机上打开后门。攻击者通过鱼叉式钓鱼邮件传播恶意文件,文件名为"Meeting_Notice_Ltr_ID1543ops.pdf_.zip",其中包含一个伪装成PDF的.desktop快捷方式。该快捷方式通过修改Exec行,利用curl命令从恶意网站下载并执行恶意负载,建立持久性后门。攻击者已经开始窃取目录列表、本地用户数据库和SSH密钥,表明其正在进行更广泛的横向移动。APT36的攻击手法显示出当前AI辅助过滤系统的局限性,攻击者通过微小的语法修改使得恶意文件在深度学习分类器中仍被识别为良性。安全专家建议加强BOSS主机的防护,阻止对新注册域名的访问,并在沙箱环境中处理Linux快捷方式,以应对这种新型攻击。

事件概况

事件时间:2025-08

目标国家/地区:印度

事件类型:APT事件 数据窃取事件

目标行业:印度政府

事件影响:数据泄露 系统瘫痪

目标机构:银行、证券、金融

情报来源:gbhackers.com

黑客组织:Mythic Leopard

关键结论

事件背景

CYFIRMA的研究人员发现了一项名为"OneFlip"的攻击活动,该活动利用单比特修改在看似无害的文件中重新引导基于神经网络的安全工作流程,并在底层主机上打开后门。该攻击主要针对印度政府网络,利用本土的BOSS GNU/Linux发行版,同时在混合环境中运行Windows诱饵。攻击的诱饵通过钓鱼邮件传播,文件名为"Meeting_Notice_Ltr_ID1543ops.pdf_.zip"。

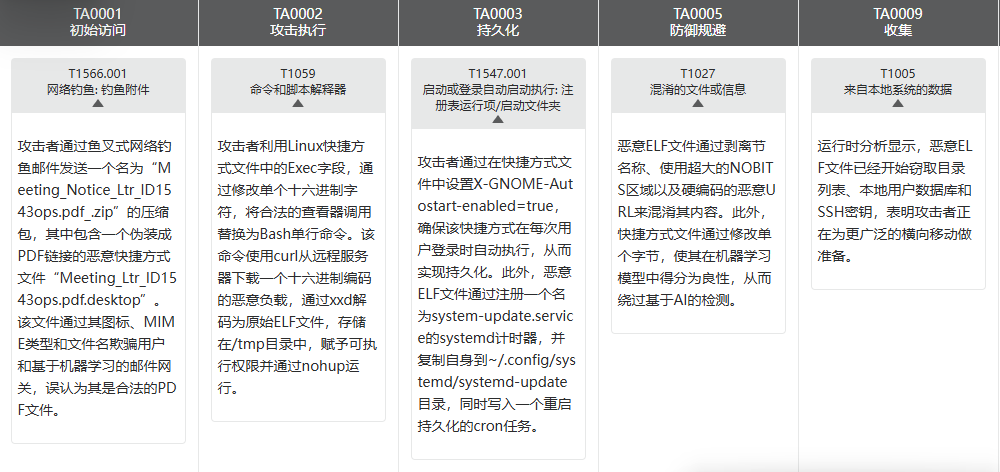

攻击概要

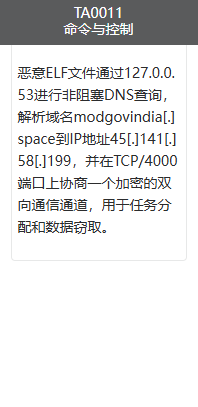

APT36利用Linux '.desktop' 快捷方式进行攻击。攻击者通过修改Exec=行中的一个十六进制字符,将合法的查看器调用替换为Bash一行命令:curl从hxxps://securestore[.]cv/Mt_dated_29.txt静默下载十六进制编码的有效载荷,并通过xxd重建原始ELF文件,存放在/tmp目录下并标记为可执行。该恶意软件在用户登录时自动启动,并注册了一个名为system-update.service的用户级systemd定时器,复制自身到~/.config/systemd/systemd-update,并写入持久的cron条目。通过非阻塞DNS查询,恶意软件与modgovindia[.]space建立加密双向通道进行任务和数据外泄。

事件影响

该攻击活动表明,APT36能够有效绕过自动化检测管道,利用单比特多态性技术使恶意文件在深度学习分类器中被误判为良性。这种攻击方式导致了对目录列表、本地用户数据库和SSH密钥的窃取,表明攻击者正在进行更广泛的横向移动。此事件凸显了AI辅助过滤的局限性,未针对Linux特定威胁进行重新训练的模型对细微的语法级扰动视而不见。

应对措施

针对该安全事件的应对措施包括:对BOSS主机进行加固,禁止/tmp目录的执行权限,阻止对新注册域的外部访问,并部署EDR以检查.desktop文件中的复合Shell指令。邮件系统应在沙箱虚拟机中处理Linux快捷方式,以应对无签名的单比特多态性技术。同时,安全团队应扩展机器学习检测模型的训练集,以包括Linux用户界面伪件,并测试对命令连接模式的对抗鲁棒性。

攻击技战术

攻击手法(6)

威胁防范

处置建议(6)

威胁指标IOC:

domain:2